Scopri come Yahoo! Il Giappone ha creato un sistema di identità senza password.

Campagna Yahoo! JAPAN è una delle più grandi società di media del Giappone, che fornisce servizi come ricerca, notizie, e-commerce ed email. Oltre 50 milioni di utenti accedono a Yahoo! JAPAN ogni mese.

Nel corso degli anni, ci sono stati numerosi attacchi agli account utente e problemi che hanno portato alla perdita dell'accesso all'account. La maggior parte di questi problemi riguardava l'utilizzo della password per l'autenticazione.

Grazie ai recenti progressi nella tecnologia di autenticazione, Yahoo! Il JAPAN ha deciso di passare dall'autenticazione basata su password a quella senza password.

Perché senza password?

Come Yahoo! JAPAN offre servizi di e-commerce e altri servizi relativi al denaro, esiste il rischio di danni significativi per gli utenti in caso di accesso non autorizzato o perdita dell'account.

Gli attacchi più comuni relativi alle password sono stati gli attacchi basati su elenchi di password e le frodi di phishing. Uno dei motivi per cui gli attacchi basati su elenchi di password sono comuni ed efficaci è l'abitudine di molte persone di utilizzare la stessa password per più applicazioni e siti web.

Le cifre riportate di seguito sono i risultati di un sondaggio condotto da Yahoo! JAPAN.

50 %

usare lo stesso ID e la stessa password su sei o più siti

Il 60 %

Utilizzare la stessa password su più siti

Il 70 %

Utilizza una password come metodo principale per accedere

Gli utenti dimenticano spesso le password, motivo per cui la maggior parte delle richieste riguarda questo argomento. Abbiamo ricevuto anche richieste da utenti che avevano dimenticato non solo le password, ma anche i propri ID di accesso. Al loro picco, queste richieste rappresentavano più di un terzo di tutte le richieste relative all'account.

Passando senza password, Yahoo! JAPAN aveva lo scopo di migliorare non solo la sicurezza, ma anche l'usabilità, senza gravare sugli utenti.

Dal punto di vista della sicurezza, l'eliminazione delle password dalla procedura di autenticazione dell'utente riduce i danni causati dagli attacchi basati su elenchi e, dal punto di vista dell'usabilità, la fornitura di un metodo di autenticazione che non si basa sul ricordare le password evita situazioni in cui un utente non riesce ad accedere perché ha dimenticato la password.

Campagna Yahoo! Iniziative senza password di JAPAN

Campagna Yahoo! Il JAPAN sta adottando una serie di misure per promuovere l'autenticazione senza password, che può essere suddivisa in tre categorie:

- Fornire un mezzo di autenticazione alternativo alle password.

- Disattivazione della password.

- Registrazione dell'account senza password.

Le prime due iniziative erano rivolte agli utenti esistenti, mentre la registrazione senza password è rivolta ai nuovi utenti.

1. Fornire un mezzo di autenticazione alternativo alle password

Campagna Yahoo! JAPAN offre le seguenti alternative alle password.

Inoltre, offriamo anche metodi di autenticazione come l'autenticazione via email, la password combinata con OTP (password monouso) via SMS e la password combinata con OTP via email.

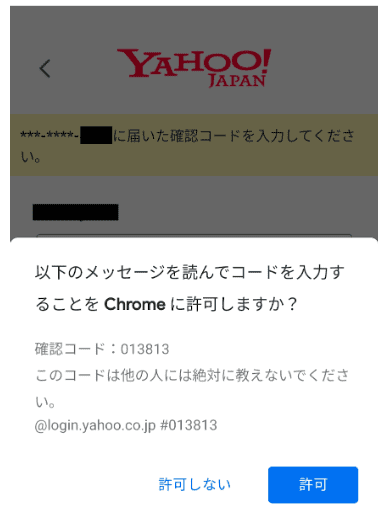

Autenticazione SMS

L'autenticazione tramite SMS è un sistema che consente a un utente registrato di ricevere un codice di autenticazione di sei cifre tramite SMS. Una volta ricevuto l'SMS, l'utente può inserire il codice di autenticazione nell'app o nel sito web.

Da tempo Apple consente a iOS di leggere i messaggi SMS e suggerire i codici di autenticazione dal corpo del testo. Di recente è diventato possibile utilizzare i suggerimenti

specificando "one-time-code" nell'attributo autocomplete dell'elemento

di input. Chrome su Android, Windows e Mac può offrire la stessa esperienza utilizzando l'API WebOTP.

Ad esempio:

<form>

<input type="text" id="code" autocomplete="one-time-code"/>

<button type="submit">sign in</button>

</form>

if ('OTPCredential' in window) {

const input = document.getElementById('code');

if (!input) return;

const ac = new AbortController();

const form = input.closest('form');

if (form) {

form.addEventListener('submit', e => {

ac.abort();

});

}

navigator.credentials.get({

otp: { transport:['sms'] },

signal: ac.signal

}).then(otp => {

input.value = otp.code;

}).catch(err => {

console.log(err);

});

}

Entrambi gli approcci sono progettati per prevenire il phishing includendo il dominio nel corpo dell'SMS e fornendo suggerimenti solo per il dominio specificato.

Per saperne di più sull'API WebOTP e su autocomplete="one-time-code", consulta le best practice per i moduli OTP via SMS.

FIDO con WebAuthn

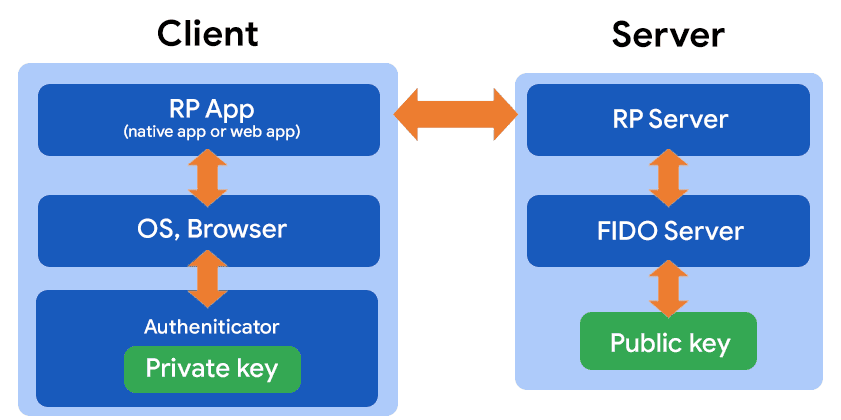

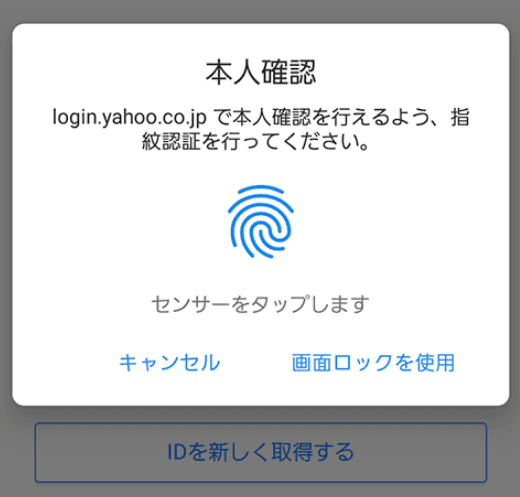

FIDO con WebAuthn utilizza un'autenticazione hardware per generare una coppia di chiavi pubblica/cifra e dimostrare la proprietà. Quando uno smartphone viene utilizzato come strumento di autenticazione, può essere combinato con l'autenticazione biometrica (ad esempio sensori di impronte digitali o riconoscimento facciale) per eseguire un'autenticazione a due fattori in un solo passaggio. In questo caso, solo la firma e l'indicazione di successo dell'autenticazione biometrica vengono inviate al server, quindi non esiste alcun rischio di furto di dati biometrici.

Il seguente diagramma mostra la configurazione server-client per FIDO. L'autenticatore client autentica l'utente con la biometria e firma il risultato utilizzando la crittografia a chiave pubblica. La chiave privata utilizzata per creare la firma è archiviata in modo sicuro in un TEE (Trusted Execution Environment) o in una posizione simile. Un fornitore di servizi che utilizza FIDO è chiamato RP (parte interessata).

Una volta che l'utente esegue l'autenticazione (in genere con una scansione biometrica o un PIN), l'autenticatore utilizza una chiave privata per inviare un indicatore di verifica firmato al browser. Il browser condivide quindi questo segnale con il sito web della parte soggetta a limitazioni.

Il sito web dell'RP invia quindi l'indicatore di verifica firmato al server dell'RP, che verifica la firma rispetto alla chiave pubblica per completare l'autenticazione.

Per saperne di più, leggi le linee guida per l'autenticazione della FIDO Alliance.

Campagna Yahoo! Il JAPAN supporta FIDO su Android (app mobile e web), iOS (app mobile e web), Windows (Edge, Chrome, Firefox) e macOS (Safari, Chrome). Come servizio consumer, FIDO può essere utilizzato su quasi tutti i dispositivi, il che lo rende una buona opzione per promuovere l'autenticazione senza password.

Campagna Yahoo! JAPAN consiglia agli utenti di registrarsi a FIDO con WebAuthn, se non si sono già autenticati tramite altri mezzi. Quando un utente deve accedere con lo stesso dispositivo, può autenticarsi rapidamente utilizzando un sensore biometrico.

Gli utenti devono configurare l'autenticazione FIDO su tutti i dispositivi che utilizzano per accedere a Yahoo! GIAPPONE.

Per promuovere l'autenticazione senza password e tenere conto degli utenti che stanno abbandonando le password, offriamo più metodi di autenticazione. Ciò significa che utenti diversi possono avere impostazioni di metodi di autenticazione diverse e che i metodi di autenticazione che possono utilizzare possono variare da un browser all'altro. Riteniamo che sia un'esperienza migliore se gli utenti accedono utilizzando ogni volta lo stesso metodo di autenticazione.

Per soddisfare questi requisiti, è necessario monitorare i metodi di autenticazione precedenti e collegare queste informazioni al client memorizzandole sotto forma di cookie e così via. Possiamo quindi analizzare in che modo diversi browser e applicazioni vengono utilizzati per l'autenticazione. All'utente viene chiesto di fornire l'autenticazione appropriata in base alle sue impostazioni, ai metodi di autenticazione utilizzati in precedenza e al livello minimo di autenticazione richiesto.

2. Disattivazione della password

Campagna Yahoo! JAPAN chiede agli utenti di configurare un metodo di autenticazione alternativo e poi di disattivare la password in modo che non possa essere utilizzata. Oltre a configurare l'autenticazione alternativa, la disattivazione dell'autenticazione tramite password (che impedisce quindi di accedere solo con una password) aiuta a proteggere gli utenti dagli attacchi basati su liste.

Abbiamo adottato i seguenti passaggi per incoraggiare gli utenti a disattivare le proprie password.

- Promuovere metodi di autenticazione alternativi quando gli utenti reimpostano le password.

- Incoraggiare gli utenti a configurare metodi di autenticazione facili da usare (come FIDO) e disattivare le password per le situazioni che richiedono un'autenticazione frequente.

- Invitare gli utenti a disattivare le proprie password prima di utilizzare servizi ad alto rischio, come i pagamenti e-commerce.

Se un utente dimentica la password, può eseguire il recupero dell'account. In precedenza, questo comportava una reimpostazione della password. Ora gli utenti possono scegliere di configurare un metodo di autenticazione diverso e li invitiamo a farlo.

3. Registrazione di account senza password

I nuovi utenti possono creare un account Yahoo! senza password JAPAN. Agli utenti viene richiesto innanzitutto di registrarsi con un'autenticazione SMS. Una volta eseguito l'accesso, lo invitiamo a configurare l'autenticazione FIDO.

Poiché FIDO è un'impostazione per dispositivo, può essere difficile recuperare un account se il dispositivo diventa inutilizzabile. Pertanto, chiediamo agli utenti di mantenere registrato il proprio numero di telefono, anche dopo aver configurato l'autenticazione aggiuntiva.

Sfide principali per l'autenticazione senza password

Le password si basano sulla memoria umana e sono indipendenti dal dispositivo. D'altra parte, i metodi di autenticazione introdotti finora nella nostra iniziativa senza password dipendono dal dispositivo. Ciò presenta diverse sfide.

Quando vengono utilizzati più dispositivi, si verificano alcuni problemi di usabilità:

- Quando utilizzano l'autenticazione SMS per accedere da un PC, gli utenti devono controllare la presenza di messaggi SMS in arrivo sul proprio cellulare. Ciò potrebbe essere sconveniente, in quanto richiede che lo smartphone dell'utente sia disponibile e facilmente accessibile in qualsiasi momento.

- Con FIDO, in particolare con gli autenticatori delle piattaforme, un utente con più dispositivi non sarà in grado di eseguire l'autenticazione su dispositivi non registrati. La registrazione deve essere completata per ogni dispositivo che intende utilizzare.

L'autenticazione FIDO è legata a dispositivi specifici, che devono rimanere in possesso dell'utente e attivi.

- Se il contratto di servizio viene annullato, non sarà più possibile inviare messaggi SMS al numero di telefono registrato.

- FIDO memorizza le chiavi private su un dispositivo specifico. Se il dispositivo viene smarrito, queste chiavi non sono utilizzabili.

Campagna Yahoo! JAPAN sta adottando varie misure per risolvere questi problemi.

La soluzione più importante è incoraggiare gli utenti a configurare più metodi di autenticazione. In questo modo, avrai un accesso alternativo all'account quando i dispositivi vengono smarriti. Poiché le chiavi FIDO dipendono dal dispositivo, è buona norma anche registrarle su più dispositivi.

In alternativa, gli utenti possono utilizzare l'API WebOTP per passare i codici di verifica SMS da un telefono Android a Chrome su PC.

Riteniamo che la risoluzione di questi problemi diventerà ancora più importante con la diffusione dell'autenticazione senza password.

Promuovere l'autenticazione senza password

Campagna Yahoo! JAPAN lavora a queste iniziative senza password dal 2015. Questo è iniziato con l'acquisizione della certificazione del server FIDO a maggio 2015, followed by the introduction of SMS authentication, a password deactivation e la funzionalità di disattivazione della password e il supporto FIDO per ogni dispositivo.

Oggi, più di 30 milioni di utenti attivi mensili hanno già disattivato le proprie password e utilizzano metodi di autenticazione diversi dalle password. Campagna Yahoo! Il supporto di FIDO in Giappone è iniziato con Chrome su Android e ora più di 10 milioni di utenti hanno configurato l'autenticazione FIDO.

A seguito della decisione di Yahoo! Japan, la percentuale di richieste relative a password o ID di accesso dimenticati è diminuita del 25% rispetto al periodo in cui il numero era al massimo. Abbiamo inoltre potuto confermare che l'accesso non autorizzato è diminuito a causa dell'aumento del numero di account senza password.

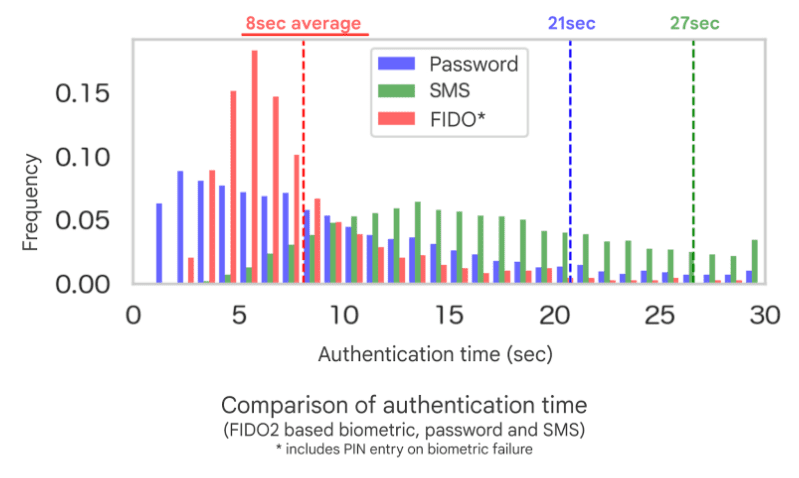

Poiché FIDO è così facile da configurare, ha un tasso di conversione particolarmente elevato. In effetti, Yahoo! In Giappone è stato riscontrato che FIDO ha un tasso di conversione più elevato rispetto all'autenticazione tramite SMS.

25 %

Diminuzione delle richieste per credenziali dimenticate

74 %

Gli utenti riescono ad autenticarsi con FIDO

65 %

Riuscire con la verifica via SMS

FIDO ha un tasso di successo più elevato rispetto all'autenticazione tramite SMS e tempi di autenticazione medi e mediana più rapidi. Per quanto riguarda le password, alcuni gruppi hanno tempi di autenticazione brevi e sospettiamo che ciò sia dovuto al autocomplete="current-password" del browser.

La maggiore difficoltà per offrire account senza password non è l'aggiunta di metodi di autenticazione, ma la diffusione dell'uso degli autenticatori. Se l'esperienza di utilizzo di un servizio senza password non è user-friendly, la transizione non sarà facile.

Riteniamo che per migliorare la sicurezza sia necessario innanzitutto migliorare l'usabilità, che richiederà innovazioni uniche per ogni servizio.

Conclusione

L'autenticazione tramite password è rischiosa in termini di sicurezza e presenta anche delle difficoltà in termini di usabilità. Ora che le tecnologie che supportano l'autenticazione non basata su password, come API WebOTP e FIDO, sono più ampiamente disponibili, è il momento di iniziare ad adottare l'autenticazione senza password.

In Yahoo! JAPAN, questo approccio ha avuto un impatto decisivo sull'usabilità e sulla sicurezza. Tuttavia, molti utenti utilizzano ancora le password, quindi continueremo a incoraggiare un maggior numero di utenti a passare ai metodi di autenticazione senza password. Continueremo inoltre a migliorare i nostri prodotti per ottimizzare l'esperienza utente per i metodi di autenticazione senza password.

Foto di olieman.eth su Unsplash