Informationen dazu, wie Yahoo! In Japan wurde ein kennwortloses Identitätssystem entwickelt.

Yahoo! JAPAN ist eines der größten Medienunternehmen in Japan und bietet Dienste wie Suche, Nachrichten, E-Commerce und E-Mail an. Mehr als 50 Millionen Nutzer melden sich bei Yahoo! an. JAPAN-Dienste jeden Monat.

Im Laufe der Jahre gab es viele Angriffe auf Nutzerkonten und Probleme, die zum Verlust des Kontozugriffs führten. Die meisten dieser Probleme hingen mit der Verwendung von Passwörtern für die Authentifizierung zusammen.

Dank der jüngsten Fortschritte in der Authentifizierungstechnologie kann Yahoo! JAPAN hat sich entschieden, von der passwortbasierten zur passwortlosen Authentifizierung zu wechseln.

Warum ohne Passwort?

Da Yahoo! JAPAN bietet E-Commerce- und andere geldbezogene Dienste an. Bei unbefugtem Zugriff oder Kontoverlust besteht das Risiko erheblicher Schäden für Nutzer.

Die häufigsten Angriffe im Zusammenhang mit Passwörtern waren Angriffe mit Passwortlisten und Phishing-Betrug. Einer der Gründe, warum Angriffe mit Passwortlisten so häufig und effektiv sind, ist, dass viele Menschen dasselbe Passwort für mehrere Anwendungen und Websites verwenden.

Die folgenden Zahlen sind die Ergebnisse einer von Yahoo durchgeführten Umfrage. JAPAN.

50 %

Sie verwenden dieselbe ID und dasselbe Passwort auf mindestens sechs Websites.

60 %

Dasselbe Passwort für mehrere Websites verwenden

70 %

ein Passwort als primäre Anmeldemethode verwenden

Nutzer vergessen häufig ihre Passwörter. Das war der Grund für die meisten Anfragen im Zusammenhang mit Passwörtern. Es gab auch Anfragen von Nutzern, die neben ihren Passwörtern auch ihre Anmelde-IDs vergessen hatten. In der Hochphase machten diese Anfragen mehr als ein Drittel aller kontobezogenen Anfragen aus.

Durch die Umstellung auf die passwortlose Anmeldung möchte Yahoo! JAPAN zielte darauf ab, nicht nur die Sicherheit, sondern auch die Benutzerfreundlichkeit zu verbessern, ohne die Nutzer zusätzlich zu belasten.

Aus Sicherheitssicht wird durch das Entfernen von Passwörtern aus dem Nutzerauthentifizierungsprozess der Schaden durch listenbasierte Angriffe verringert. Aus Nutzersicht wird durch die Bereitstellung einer Authentifizierungsmethode, die nicht auf dem Merken von Passwörtern beruht, verhindert, dass sich ein Nutzer nicht anmelden kann, weil er sein Passwort vergessen hat.

Yahoo! Initiativen für passwortlose Log‑ins in JAPAN

Yahoo! JAPAN ergreift eine Reihe von Maßnahmen zur Förderung der passwortlosen Authentifizierung, die sich grob in drei Kategorien unterteilen lassen:

- Bieten Sie eine alternative Authentifizierungsmethode zu Passwörtern an.

- Passwort deaktivieren

- Kontoregistrierung ohne Passwort

Die ersten beiden Initiativen richten sich an bestehende Nutzer, während die passwortlose Registrierung für neue Nutzer gedacht ist.

1. Eine alternative Authentifizierungsmethode zu Passwörtern anbieten

Yahoo! JAPAN bietet die folgenden Alternativen zu Passwörtern.

Außerdem bieten wir Authentifizierungsmethoden wie die E‑Mail-Authentifizierung, das Passwort in Kombination mit einem SMS-Einmalpasswort und das Passwort in Kombination mit einem E‑Mail-Einmalpasswort an.

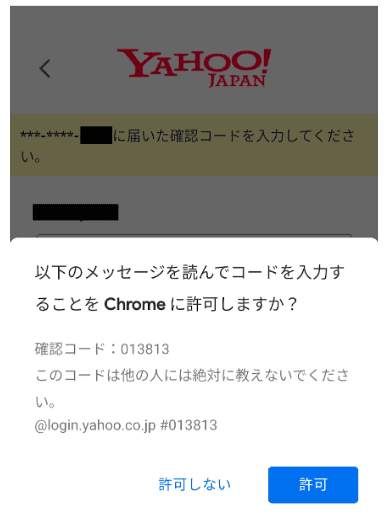

SMS-Authentifizierung

Die SMS-Authentifizierung ist ein System, mit dem ein registrierter Nutzer einen sechsstelligen Authentifizierungscode per SMS erhalten kann. Sobald der Nutzer die SMS erhalten hat, kann er den Authentifizierungscode in der App oder auf der Website eingeben.

Apple erlaubt iOS schon lange, SMS zu lesen und Authentifizierungscodes aus dem Textkörper vorzuschlagen. Seit Kurzem ist es möglich, Vorschläge zu verwenden, indem Sie „one-time-code“ im Attribut autocomplete des Eingabeelements angeben. Chrome unter Android, Windows und Mac kann mit der WebOTP API dieselbe Funktion bieten.

Beispiel:

<form>

<input type="text" id="code" autocomplete="one-time-code"/>

<button type="submit">sign in</button>

</form>

if ('OTPCredential' in window) {

const input = document.getElementById('code');

if (!input) return;

const ac = new AbortController();

const form = input.closest('form');

if (form) {

form.addEventListener('submit', e => {

ac.abort();

});

}

navigator.credentials.get({

otp: { transport:['sms'] },

signal: ac.signal

}).then(otp => {

input.value = otp.code;

}).catch(err => {

console.log(err);

});

}

Beide Ansätze sollen Phishing verhindern, indem die Domain im SMS-Text enthalten ist und Vorschläge nur für die angegebene Domain gemacht werden.

Weitere Informationen zur WebOTP API und autocomplete="one-time-code" finden Sie unter Best Practices für SMS-OTP-Formulare.

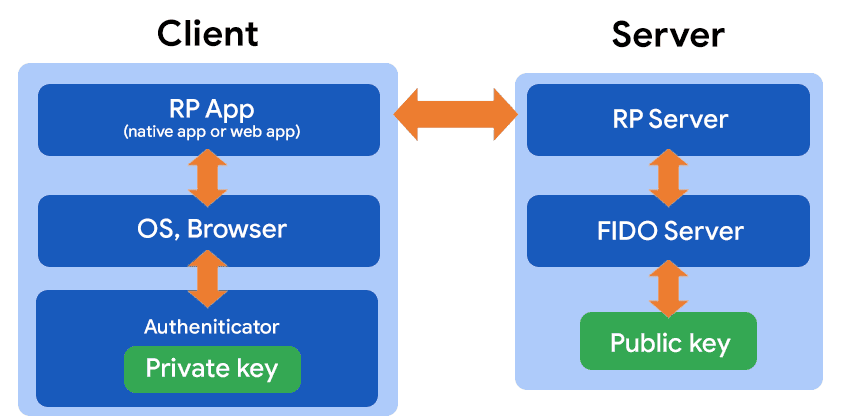

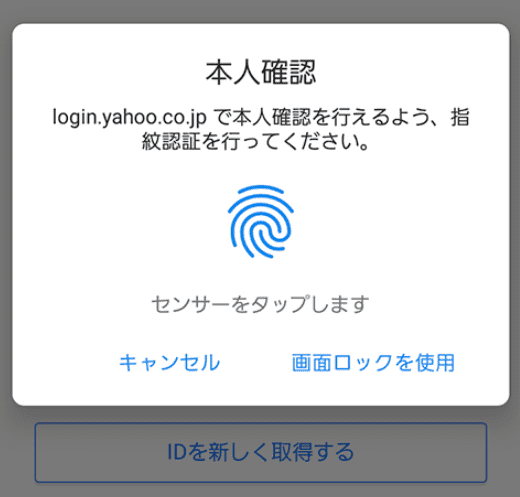

FIDO mit WebAuthn

Bei FIDO mit WebAuthn wird ein Hardware-Authenticator verwendet, um ein Chiffrierpaar aus öffentlichem Schlüssel zu generieren und den Besitz nachzuweisen. Wenn ein Smartphone als Authentifikator verwendet wird, kann es mit der biometrischen Authentifizierung (z. B. per Fingerabdrucksensor oder Gesichtserkennung) kombiniert werden, um die 2‑Faktor-Authentifizierung in einem Schritt durchzuführen. In diesem Fall werden nur die Signatur und die Erfolgsmeldung der biometrischen Authentifizierung an den Server gesendet. Es besteht also kein Risiko für den Diebstahl biometrischer Daten.

Das folgende Diagramm zeigt die Server-Client-Konfiguration für FIDO. Der Client-Authenticator authentifiziert den Nutzer biometrisch und signiert das Ergebnis mit einem kryptografischen Verfahren mit einem öffentlichen Schlüssel. Der zum Erstellen der Signatur verwendete private Schlüssel wird sicher in einer TEE (Trusted Execution Environment) oder einem ähnlichen Ort gespeichert. Ein Dienstanbieter, der FIDO verwendet, wird als RP (relying party, vertrauende Partei) bezeichnet.

Sobald der Nutzer die Authentifizierung durchgeführt hat (in der Regel mit einem biometrischen Scan oder einer PIN), sendet der Authentifikator mit einem privaten Schlüssel ein signiertes Bestätigungssignal an den Browser. Der Browser teilt dieses Signal dann mit der Website des RP.

Die RP-Website sendet dann das signierte Bestätigungssignal an den Server des RP, der die Signatur anhand des öffentlichen Schlüssels überprüft, um die Authentifizierung abzuschließen.

Weitere Informationen finden Sie in den Authentifizierungsrichtlinien der FIDO Alliance.

Yahoo! JAPAN unterstützt FIDO unter Android (mobile App und Web), iOS (mobile App und Web), Windows (Edge, Chrome, Firefox) und macOS (Safari, Chrome). Als Verbraucherdienst kann FIDO auf fast jedem Gerät verwendet werden. Daher ist es eine gute Option, um die Authentifizierung ohne Passwort zu fördern.

Yahoo! JAPAN empfiehlt Nutzern, sich für FIDO mit WebAuthn zu registrieren, wenn sie sich noch nicht auf andere Weise authentifiziert haben. Wenn sich ein Nutzer mit demselben Gerät anmelden muss, kann er sich schnell über einen biometrischen Sensor authentifizieren.

Nutzer müssen die FIDO-Authentifizierung auf allen Geräten einrichten, mit denen sie sich bei Yahoo anmelden. JAPAN.

Um die passwortlose Authentifizierung zu fördern und Nutzern entgegenzukommen, die keine Passwörter mehr verwenden möchten, bieten wir verschiedene Authentifizierungsmethoden an. Das bedeutet, dass verschiedene Nutzer unterschiedliche Einstellungen für die Authentifizierungsmethode haben können und die Authentifizierungsmethoden, die sie verwenden können, sich von Browser zu Browser unterscheiden können. Wir sind der Meinung, dass es für Nutzer besser ist, wenn sie sich jedes Mal mit derselben Authentifizierungsmethode anmelden.

Um diese Anforderungen zu erfüllen, müssen wir frühere Authentifizierungsmethoden erfassen und diese Informationen mit dem Client verknüpfen, indem wir sie in Form von Cookies usw. speichern. Wir können dann analysieren, wie verschiedene Browser und Anwendungen für die Authentifizierung verwendet werden. Der Nutzer wird aufgefordert, eine geeignete Authentifizierungsmethode anzugeben, die auf den Einstellungen des Nutzers, den zuvor verwendeten Authentifizierungsmethoden und dem erforderlichen Mindestauthentifizierungsniveau basiert.

2. Passwort deaktivieren

Yahoo! JAPAN fordert Nutzer auf, eine alternative Authentifizierungsmethode einzurichten und dann ihr Passwort zu deaktivieren, damit es nicht verwendet werden kann. Neben der Einrichtung einer alternativen Authentifizierung trägt die Deaktivierung der Passwortauthentifizierung (wodurch eine Anmeldung nur mit einem Passwort unmöglich wird) dazu bei, Nutzer vor listenbasierten Angriffen zu schützen.

Wir haben die folgenden Maßnahmen ergriffen, um Nutzer dazu zu bewegen, ihre Passwörter zu deaktivieren.

- Alternative Authentifizierungsmethoden werden beworben, wenn Nutzer ihre Passwörter zurücksetzen.

- Nutzer dazu anregen, benutzerfreundliche Authentifizierungsmethoden wie FIDO einzurichten und Passwörter für Situationen zu deaktivieren, in denen eine häufige Authentifizierung erforderlich ist.

- Nutzer werden aufgefordert, ihre Passwörter zu deaktivieren, bevor sie Dienste mit hohem Risiko wie E-Commerce-Zahlungen verwenden.

Wenn ein Nutzer sein Passwort vergisst, kann er eine Kontowiederherstellung durchführen. Bisher war dazu ein Zurücksetzen des Passworts erforderlich. Nutzer können jetzt eine andere Authentifizierungsmethode einrichten. Wir empfehlen ihnen, dies zu tun.

3. Kontoregistrierung ohne Passwort

Neue Nutzer können passwortlose Yahoo-Konten erstellen. JAPAN-Konten. Nutzer müssen sich zuerst mit einer SMS-Authentifizierung registrieren. Nach der Anmeldung empfehlen wir dem Nutzer, die FIDO-Authentifizierung einzurichten.

Da FIDO eine gerätespezifische Einstellung ist, kann es schwierig sein, ein Konto wiederherzustellen, wenn das Gerät nicht mehr funktioniert. Daher müssen Nutzer ihre Telefonnummer registriert lassen, auch nachdem sie eine zusätzliche Authentifizierung eingerichtet haben.

Wichtige Herausforderungen bei der passwortlosen Authentifizierung

Passwörter sind vom menschlichen Gedächtnis abhängig und geräteunabhängig. Die bisher im Rahmen unserer Initiative zur passwortlosen Authentifizierung eingeführten Authentifizierungsmethoden sind hingegen geräteabhängig. Das stellt uns vor verschiedene Herausforderungen.

Bei der Verwendung mehrerer Geräte können einige Probleme im Zusammenhang mit der Nutzerfreundlichkeit auftreten:

- Wenn sich Nutzer über einen PC mit der SMS-Authentifizierung anmelden, müssen sie auf ihrem Mobilgerät nach eingehenden SMS suchen. Das kann umständlich sein, da das Smartphone des Nutzers jederzeit verfügbar und leicht zugänglich sein muss.

- Mit FIDO, insbesondere mit Plattform-Authentifikatoren, kann sich ein Nutzer mit mehreren Geräten nicht auf nicht registrierten Geräten authentifizieren. Die Registrierung muss für jedes Gerät abgeschlossen werden, das der Nutzer verwenden möchte.

Die FIDO-Authentifizierung ist an bestimmte Geräte gebunden. Diese müssen sich im Besitz des Nutzers befinden und aktiv sein.

- Wenn der Servicevertrag gekündigt wird, können keine SMS mehr an die registrierte Telefonnummer gesendet werden.

- Bei FIDO werden private Schlüssel auf einem bestimmten Gerät gespeichert. Wenn das Gerät verloren geht, sind diese Schlüssel nicht mehr verwendbar.

Yahoo! JAPAN ergreift verschiedene Maßnahmen, um diese Probleme zu beheben.

Die wichtigste Lösung ist, Nutzer dazu anzuregen, mehrere Authentifizierungsmethoden einzurichten. So haben Sie alternativen Kontozugriff, wenn Geräte verloren gehen. Da FIDO-Schlüssel geräteabhängig sind, ist es auch empfehlenswert, private FIDO-Schlüssel auf mehreren Geräten zu registrieren.

Alternativ können Nutzer die WebOTP API verwenden, um SMS-Bestätigungscodes von einem Android-Smartphone an Chrome auf einem PC zu senden.

Wir sind der Meinung, dass die Behebung dieser Probleme noch wichtiger wird, wenn sich die Authentifizierung ohne Passwort weiter verbreitet.

Werbung für die passwortlose Authentifizierung

Yahoo! JAPAN arbeitet seit 2015 an diesen Initiativen für die Anmeldung ohne Passwort. Das begann mit der FIDO-Serverzertifizierung im Mai 2015, gefolgt von der Einführung der SMS-Authentifizierung, einer Funktion zur Deaktivierung von Passwörtern und der FIDO-Unterstützung für jedes Gerät.

Mittlerweile haben mehr als 30 Millionen monatlich aktive Nutzer ihre Passwörter deaktiviert und verwenden Authentifizierungsmethoden ohne Passwort. Yahoo! JAPANs Unterstützung für FIDO begann mit Chrome für Android und inzwischen haben mehr als 10 Millionen Nutzer die FIDO-Authentifizierung eingerichtet.

Aufgrund von Aktualisierungen der Anforderungen der Yahoo! Dank der Initiativen von JAPAN ist der Prozentsatz der Anfragen, bei denen es um vergessene Anmelde-IDs oder Passwörter geht, im Vergleich zum Zeitraum, in dem die Anzahl solcher Anfragen am höchsten war, um 25% gesunken. Außerdem konnten wir bestätigen, dass unbefugte Zugriffe aufgrund der Zunahme der Anzahl passwortloser Konten zurückgegangen sind.

Da FIDO so einfach einzurichten ist, ist die Conversion-Rate besonders hoch. Tatsächlich ist Yahoo! JAPAN hat festgestellt, dass FIDO eine höhere CVR als die SMS-Authentifizierung hat.

25 %

Weniger Anfragen zu vergessenen Anmeldedaten

74 %

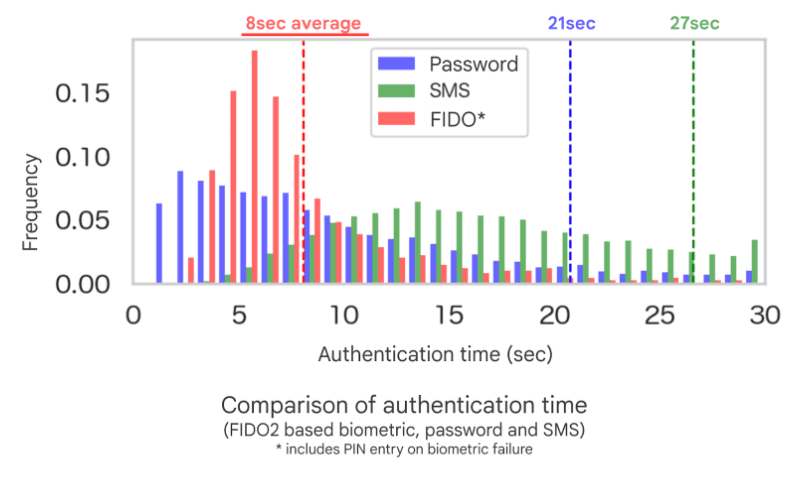

Nutzer können sich mit der FIDO-Authentifizierung anmelden

65 %

SMS-Bestätigung erfolgreich abschließen

FIDO hat eine höhere Erfolgsrate als die SMS-Authentifizierung und schnellere durchschnittliche und mittlere Authentifizierungszeiten. Bei Passwörtern haben einige Gruppen kurze Authentifizierungszeiten. Wir vermuten, dass dies am autocomplete="current-password" des Browsers liegt.

Die größte Schwierigkeit bei der Einführung passwortloser Konten ist nicht das Hinzufügen von Authentifizierungsmethoden, sondern die Popularisierung der Verwendung von Authentifikatoren. Wenn die Nutzung eines kennwortlosen Dienstes nicht nutzerfreundlich ist, wird die Umstellung nicht einfach.

Wir sind der Meinung, dass wir die Benutzerfreundlichkeit verbessern müssen, um die Sicherheit zu erhöhen. Dazu sind für jeden Dienst einzigartige Innovationen erforderlich.

Fazit

Die Passwortauthentifizierung ist in Bezug auf die Sicherheit riskant und stellt auch in Bezug auf die Benutzerfreundlichkeit eine Herausforderung dar. Da Technologien, die die Authentifizierung ohne Passwort unterstützen, wie die WebOTP API und FIDO, immer häufiger verfügbar sind, ist es an der Zeit, auf die Authentifizierung ohne Passwort umzustellen.

Bei Yahoo! JAPAN, dieser Ansatz hat sich definitiv auf Benutzerfreundlichkeit und Sicherheit ausgewirkt. Viele Nutzer verwenden jedoch weiterhin Passwörter. Wir werden daher weiterhin mehr Nutzer dazu anregen, auf passwortlose Authentifizierungsmethoden umzusteigen. Wir werden unsere Produkte auch weiterhin verbessern, um die Nutzerfreundlichkeit für passwortlose Authentifizierungsmethoden zu optimieren.

Foto von olieman.eth auf Unsplash