Dowiedz się, jak Yahoo! Japonia stworzyła system tożsamości bez hasła.

Yahoo! JAPAN to jedna z największych firm medialnych w Japonii, która świadczy usługi takie jak wyszukiwanie, wiadomości, handel elektroniczny i poczta e-mail. Ponad 50 milionów użytkowników loguje się w Yahoo! JAPAN co miesiąc.

Na przestrzeni lat doszło do wielu ataków na konta użytkowników i problemów, które doprowadziły do utraty dostępu do kont. Większość tych problemów była związana z używaniem haseł do uwierzytelniania.

Dzięki niedawnemu postępowi w technologii uwierzytelniania Yahoo! JAPONIA zdecydowała się przejść z uwierzytelniania opartego na haśle na uwierzytelnianie bez hasła.

Dlaczego warto korzystać z logowania bez hasła?

Gdy Yahoo! JAPAN oferuje usługi e-commerce i inne usługi związane z pieniędzmi, istnieje ryzyko znacznych szkód dla użytkowników w przypadku nieautoryzowanego dostępu lub utraty konta.

Najczęstsze ataki związane z hasłami to ataki z użyciem list haseł i wyłudzanie informacji. Ataki z użyciem list haseł są powszechne i skuteczne, ponieważ wiele osób używa tego samego hasła w różnych aplikacjach i witrynach.

Poniższe dane pochodzą z ankiety przeprowadzonej przez Yahoo!. JAPAN.

50 %

używać tego samego identyfikatora i hasła w co najmniej 6 witrynach;

60 %

używanie tego samego hasła w wielu witrynach;

70 %

używać hasła jako podstawowego sposobu logowania;

Użytkownicy często zapominają haseł, co stanowiło większość zapytań dotyczących haseł. Pojawiły się też zapytania od użytkowników, którzy zapomnieli nie tylko hasła, ale też identyfikatory logowania. W szczytowym okresie te zapytania stanowiły ponad jedną trzecią wszystkich zapytań dotyczących kont.

Dzięki logowaniu bez haseł Yahoo! JAPAN dążył do poprawy nie tylko bezpieczeństwa, ale też użyteczności bez dodatkowego obciążania użytkowników.

Z punktu widzenia bezpieczeństwa wyeliminowanie haseł z procesu uwierzytelniania użytkownika zmniejsza szkody spowodowane atakami opartymi na listach. Z punktu widzenia użyteczności udostępnienie metody uwierzytelniania, która nie wymaga zapamiętywania haseł, zapobiega sytuacjom, w których użytkownik nie może się zalogować, ponieważ zapomniał hasła.

Yahoo! Inicjatywy JAPAN dotyczące logowania bez hasła

Yahoo! JAPONIA podejmuje szereg działań promujących uwierzytelnianie bez hasła, które można podzielić na 3 kategorie:

- Zapewnij alternatywną metodę uwierzytelniania w stosunku do haseł.

- Dezaktywacja hasła.

- Rejestracja konta bez hasła.

Pierwsze 2 inicjatywy są skierowane do obecnych użytkowników, a rejestracja bez hasła – do nowych.

1. zapewnianie alternatywnej metody uwierzytelniania w stosunku do haseł;

Yahoo! JAPAN oferuje te alternatywy dla haseł.

Oferujemy też metody uwierzytelniania, takie jak uwierzytelnianie za pomocą adresu e-mail, hasło w połączeniu z hasłem jednorazowym wysyłanym SMS-em oraz hasło w połączeniu z hasłem jednorazowym wysyłanym e-mailem.

Uwierzytelnianie SMS-em

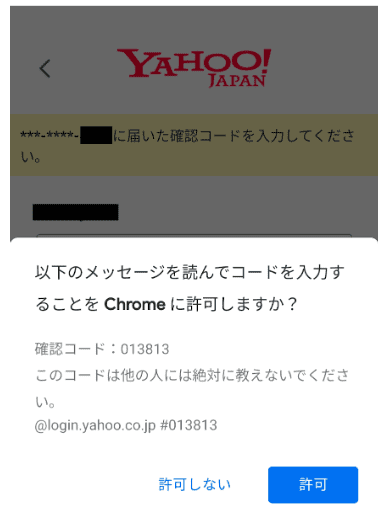

Uwierzytelnianie za pomocą SMS-ów to system, który umożliwia zarejestrowanemu użytkownikowi otrzymywanie 6-cyfrowego kodu uwierzytelniającego w SMS-ie. Gdy użytkownik otrzyma SMS-a, może wpisać kod uwierzytelniający w aplikacji lub witrynie.

Apple od dawna zezwala systemowi iOS na odczytywanie SMS-ów i sugerowanie kodów uwierzytelniających z treści wiadomości. Ostatnio pojawiła się możliwość korzystania z sugestii przez określenie wartości „one-time-code” w atrybucie autocomplete elementu wejściowego. Chrome na Androidzie, Windowsie i macOS może zapewnić takie same wrażenia dzięki interfejsowi WebOTP API.

Na przykład:

<form>

<input type="text" id="code" autocomplete="one-time-code"/>

<button type="submit">sign in</button>

</form>

if ('OTPCredential' in window) {

const input = document.getElementById('code');

if (!input) return;

const ac = new AbortController();

const form = input.closest('form');

if (form) {

form.addEventListener('submit', e => {

ac.abort();

});

}

navigator.credentials.get({

otp: { transport:['sms'] },

signal: ac.signal

}).then(otp => {

input.value = otp.code;

}).catch(err => {

console.log(err);

});

}

Oba podejścia mają na celu zapobieganie wyłudzaniu informacji przez umieszczanie domeny w treści SMS-a i podawanie sugestii tylko w przypadku określonej domeny.

Więcej informacji o interfejsie WebOTP API i usłudze autocomplete="one-time-code" znajdziesz w tym artykule.

FIDO z WebAuthn

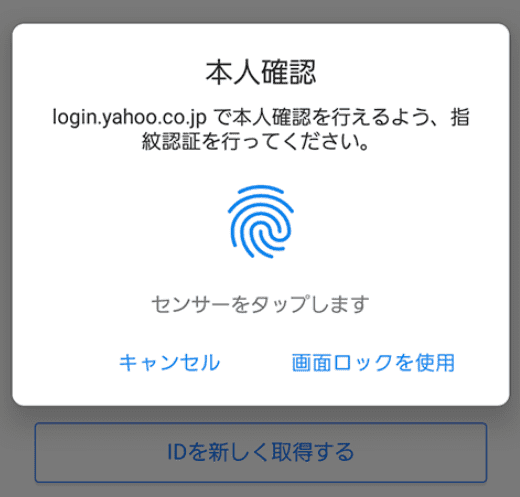

FIDO z WebAuthn używa uwierzytelniania sprzętowego do generowania pary kluczy publicznych i szyfrowania oraz potwierdzania własności. Gdy smartfon jest używany jako uwierzytelnianie, można go połączyć z uwierzytelnianiem biometrycznym (np. czytnikiem linii papilarnych lub rozpoznawaniem twarzy), aby przeprowadzić uwierzytelnianie dwuskładnikowe w 1 kroku. W takim przypadku na serwer wysyłany jest tylko podpis i informacja o skutecznym uwierzytelnieniu biometrycznym, więc nie ma ryzyka kradzieży danych biometrycznych.

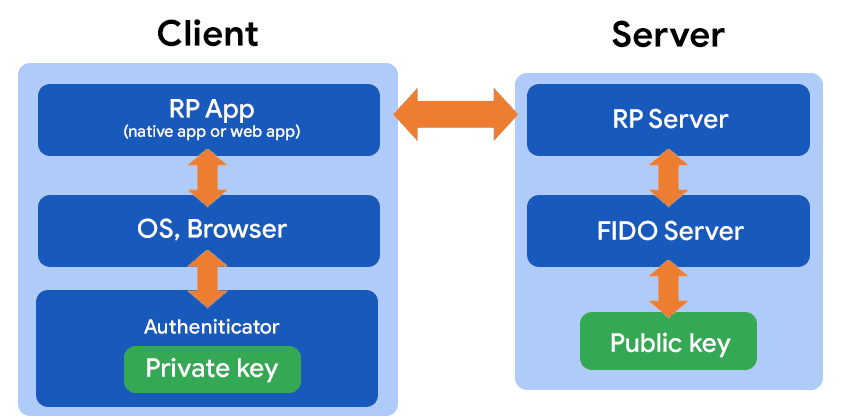

Poniższy diagram przedstawia konfigurację serwer-klient dla FIDO. Klient uwierzytelniający uwierzytelnia użytkownika za pomocą danych biometrycznych i podpisuje wynik za pomocą kryptografii klucza publicznego. Klucz prywatny używany do tworzenia podpisu jest bezpiecznie przechowywany w zaufanym środowisku wykonawczym (TEE) lub w podobnym miejscu. Dostawca usług, który korzysta z FIDO, jest nazywany RP (stroną zależną).

Gdy użytkownik przeprowadzi uwierzytelnianie (zwykle za pomocą skanu biometrycznego lub kodu PIN), uwierzytelniacz użyje klucza prywatnego, aby wysłać do przeglądarki podpisany sygnał weryfikacyjny. Przeglądarka udostępnia ten sygnał witrynie dostawcy tożsamości.

Witryna RP wysyła następnie podpisany sygnał weryfikacji na serwer RP, który weryfikuje podpis za pomocą klucza publicznego, aby dokończyć uwierzytelnianie.

Więcej informacji znajdziesz w wytycznych dotyczących uwierzytelniania od FIDO Alliance.

Yahoo! JAPAN obsługuje FIDO na urządzeniach z Androidem (aplikacja mobilna i internet), iOS (aplikacja mobilna i internet), Windows (Edge, Chrome, Firefox) i macOS (Safari, Chrome). Jako usługa konsumencka FIDO może być używana na niemal każdym urządzeniu, co czyni ją dobrym rozwiązaniem do promowania uwierzytelniania bez hasła.

Yahoo! JAPAN zaleca użytkownikom zarejestrowanie się w FIDO za pomocą WebAuthn, jeśli nie przeprowadzili jeszcze uwierzytelniania w inny sposób. Gdy użytkownik musi zalogować się na tym samym urządzeniu, może szybko uwierzytelnić się za pomocą czujnika biometrycznego.

Użytkownicy muszą skonfigurować uwierzytelnianie FIDO na wszystkich urządzeniach, których używają do logowania się w Yahoo!. JAPAN.

Aby promować uwierzytelnianie bez hasła i ułatwić użytkownikom przejście na ten sposób uwierzytelniania, udostępniamy różne metody uwierzytelniania. Oznacza to, że różni użytkownicy mogą mieć różne ustawienia metod uwierzytelniania, a metody uwierzytelniania, z których mogą korzystać, mogą się różnić w zależności od przeglądarki. Uważamy, że wygodniej jest logować się za każdym razem przy użyciu tej samej metody uwierzytelniania.

Aby spełnić te wymagania, musimy śledzić poprzednie metody uwierzytelniania i łączyć te informacje z klientem, przechowując je w postaci plików cookie itp. Możemy wtedy analizować, jak różne przeglądarki i aplikacje są używane do uwierzytelniania. Użytkownik jest proszony o odpowiednie uwierzytelnienie na podstawie jego ustawień, poprzednich metod uwierzytelniania i minimalnego wymaganego poziomu uwierzytelniania.

2. Dezaktywacja hasła

Yahoo! JAPAN prosi użytkowników o skonfigurowanie alternatywnej metody uwierzytelniania, a następnie wyłączenie hasła, aby nie można było go używać. Oprócz skonfigurowania uwierzytelniania alternatywnego wyłączenie uwierzytelniania za pomocą hasła (a tym samym uniemożliwienie logowania się tylko za pomocą hasła) pomaga chronić użytkowników przed atakami opartymi na listach.

Aby zachęcić użytkowników do wyłączenia haseł, podjęliśmy te działania:

- Promowanie alternatywnych metod uwierzytelniania, gdy użytkownicy resetują hasła.

- Zachęcanie użytkowników do konfigurowania łatwych w użyciu metod uwierzytelniania (takich jak FIDO) i wyłączania haseł w sytuacjach, które wymagają częstego uwierzytelniania.

- zachęcanie użytkowników do wyłączania haseł przed korzystaniem z usług wysokiego ryzyka, takich jak płatności w e-commerce;

Jeśli użytkownik zapomni hasła, może odzyskać konto. Wcześniej wymagało to zresetowania hasła. Użytkownicy mogą teraz skonfigurować inną metodę uwierzytelniania. Zachęcamy ich do tego.

3. Rejestracja konta bez hasła

Nowi użytkownicy mogą tworzyć konta Yahoo! bez hasła. JAPAN. Użytkownicy muszą najpierw zarejestrować się za pomocą uwierzytelniania SMS-em. Po zalogowaniu się zachęcamy użytkownika do skonfigurowania uwierzytelniania FIDO.

FIDO to ustawienie przypisane do urządzenia, więc w przypadku jego awarii odzyskanie konta może być trudne. Dlatego wymagamy, aby użytkownicy zachowali zarejestrowany numer telefonu nawet po skonfigurowaniu dodatkowego uwierzytelniania.

Najważniejsze wyzwania związane z uwierzytelnianiem bez hasła

Hasła są zależne od pamięci użytkownika i nie są powiązane z urządzeniem. Z drugiej strony metody uwierzytelniania wprowadzone do tej pory w ramach naszej inicjatywy dotyczącej uwierzytelniania bez hasła są zależne od urządzenia. Stwarza to kilka wyzwań.

W przypadku korzystania z wielu urządzeń mogą wystąpić problemy związane z użytecznością:

- Jeśli użytkownik loguje się na komputerze za pomocą uwierzytelniania SMS-em, musi sprawdzić, czy na jego telefon komórkowy nie przyszła wiadomość SMS. Może to być niewygodne, ponieważ wymaga, aby telefon użytkownika był dostępny i łatwy w użyciu w każdej chwili.

- W przypadku FIDO, zwłaszcza w przypadku uwierzytelniaczy platformy, użytkownik z wieloma urządzeniami nie będzie mógł uwierzytelnić się na niezarejestrowanych urządzeniach. Rejestrację należy przeprowadzić na każdym urządzeniu, którego użytkownik zamierza używać.

Uwierzytelnianie FIDO jest powiązane z konkretnymi urządzeniami, które muszą pozostawać w posiadaniu użytkownika i być aktywne.

- Jeśli umowa o świadczenie usługi zostanie anulowana, wysyłanie SMS-ów na zarejestrowany numer telefonu nie będzie już możliwe.

- FIDO przechowuje klucze prywatne na konkretnym urządzeniu. Jeśli urządzenie zostanie zgubione, te klucze nie będą działać.

Yahoo! JAPONIA podejmuje różne działania, aby rozwiązać te problemy.

Najważniejszym rozwiązaniem jest zachęcanie użytkowników do konfigurowania wielu metod uwierzytelniania. Zapewnia to alternatywny dostęp do konta w przypadku utraty urządzeń. Klucze FIDO są zależne od urządzenia, dlatego warto zarejestrować klucze prywatne FIDO na kilku urządzeniach.

Użytkownicy mogą też używać interfejsu WebOTP API do przekazywania kodów weryfikacyjnych SMS z telefonu z Androidem do Chrome na komputerze.

Uważamy, że rozwiązanie tych problemów będzie jeszcze ważniejsze w miarę rozpowszechniania się uwierzytelniania bez hasła.

Promowanie uwierzytelniania bez hasła

Yahoo! JAPONIA pracuje nad tymi inicjatywami dotyczącymi haseł od 2015 roku. Zaczęło się od uzyskania certyfikatu serwera FIDO w maju 2015 r., a następnie wprowadziliśmy uwierzytelnianie SMS-em, funkcję dezaktywacji hasła i obsługę FIDO na każdym urządzeniu.

Obecnie ponad 30 milionów aktywnych użytkowników miesięcznie wyłączyło już hasła i korzysta z metod uwierzytelniania bez hasła. Yahoo! W JAPONII obsługa FIDO rozpoczęła się od Chrome na Androidzie, a obecnie ponad 10 milionów użytkowników skonfigurowało uwierzytelnianie FIDO.

W wyniku aktualizacji wymagań interfejsu Yahoo! Dzięki inicjatywom podjętym w JAPONII odsetek zapytań dotyczących zapomnianych identyfikatorów logowania lub haseł zmniejszył się o 25% w porównaniu z okresem, w którym liczba takich zapytań była najwyższa. Potwierdziliśmy też, że w wyniku wzrostu liczby kont bez hasła zmniejszyła się liczba nieautoryzowanych dostępów.

FIDO jest bardzo łatwy w konfiguracji, dlatego ma szczególnie wysoki współczynnik konwersji. W rzeczywistości Yahoo! JAPAN stwierdził, że FIDO ma wyższy współczynnik konwersji niż uwierzytelnianie SMS-em.

25 %

Spadek liczby próśb o przypomnienie danych logowania

74 %

Użytkownicy mogą korzystać z uwierzytelniania FIDO

65 %

Pomyślna weryfikacja SMS-em

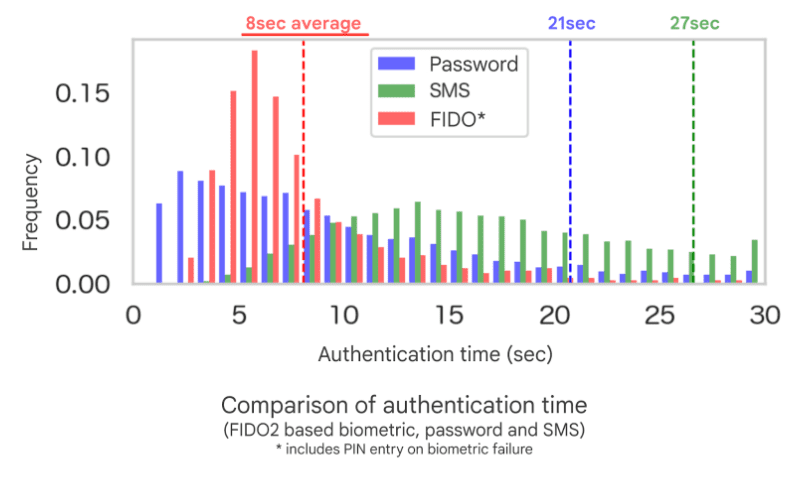

Uwierzytelnianie FIDO ma wyższy odsetek powodzeń niż uwierzytelnianie SMS-em, a także krótszy średni i medianowy czas uwierzytelniania. W przypadku haseł niektóre grupy mają krótki czas uwierzytelniania i podejrzewamy, że jest to spowodowane autocomplete="current-password" przeglądarki.

Największą trudnością w przypadku oferowania kont bez haseł nie jest dodanie metod uwierzytelniania, ale spopularyzowanie korzystania z uwierzytelniaczy. Jeśli korzystanie z usługi bez hasła nie będzie wygodne, przejście na nią nie będzie łatwe.

Uważamy, że aby zwiększyć bezpieczeństwo, musimy najpierw poprawić użyteczność, co będzie wymagało unikalnych innowacji w przypadku każdej usługi.

Podsumowanie

Uwierzytelnianie za pomocą hasła jest ryzykowne pod względem bezpieczeństwa i stwarza problemy z użytecznością. Obecnie technologie obsługujące uwierzytelnianie bez hasła, takie jak interfejs WebOTP API i FIDO, są szerzej dostępne, więc nadszedł czas, aby zacząć pracować nad uwierzytelnianiem bez hasła.

W Yahoo! W JAPONII takie podejście miało wyraźny wpływ zarówno na użyteczność, jak i bezpieczeństwo. Wielu użytkowników nadal korzysta jednak z haseł, dlatego będziemy zachęcać ich do przejścia na metody uwierzytelniania bez hasła. Będziemy też dalej ulepszać nasze usługi, aby optymalizować komfort użytkowników korzystających z metod uwierzytelniania bez hasła.

Zdjęcie: olieman.eth, Unsplash