Este guia foi criado especificamente para um tipo de invasão que adiciona páginas com palavras-chave ilegíveis ao seu site, que vamos chamar de invasão de páginas com texto sem sentido. Ele foi criado para usuários de sistemas de gerenciamento de conteúdo (CMSs) conhecidos, mas você vai achar este guia útil mesmo que não use um CMS.

Identificar esse tipo de invasão

A invasão com conteúdo sem sentido cria automaticamente várias páginas com frases sem sentido e cheias de palavras-chave no seu site. Essas são páginas que você não criou, mas que têm URLs que podem ser atraentes para os usuários clicarem. Os hackers fazem isso para que as páginas invadidas apareçam na Pesquisa Google. Depois, se as pessoas tentarem acessar essas páginas, elas serão redirecionadas para uma página não relacionada. Os hackers ganham dinheiro quando as pessoas visitam essas páginas não relacionadas. Confira alguns exemplos de arquivos que podem aparecer em um site afetado pelo hack de caracteres sem sentido:

www.example.com/cheap-hair-styles-cool.htmlwww.example.com/free-pictures-fun.htmlwww.example.com/nice-song-download-file.php

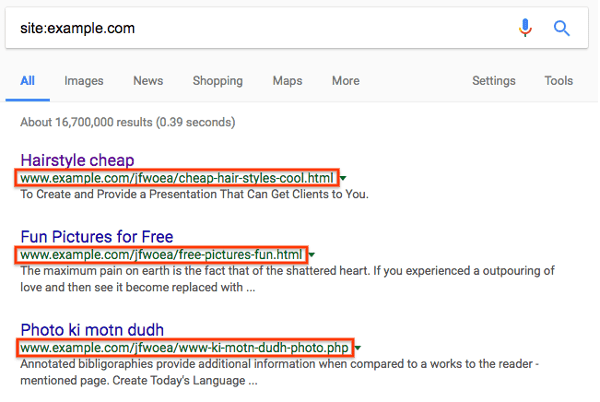

Às vezes, eles aparecem em uma pasta composta por caracteres aleatórios e usam idiomas diferentes:

www.example.com/jfwoea/cheap-hair-styles-cool.htmlwww.example.com/jfwoea/free-pictures-fun.htmlwww.example.com/jfwoea/www-ki-motn-dudh-photo.phpwww.example.com/jfwoea/foto-cewe-zaman-sekarang.php

Comece verificando a ferramenta

Problemas de segurança

no Search Console para saber se o Google detectou alguma dessas páginas invadidas

no seu site. Às vezes, também é possível descobrir páginas como essa abrindo uma janela de pesquisa

do Google e digitando site:_your site url_, com o URL raiz do

seu site. Isso vai mostrar as páginas que o Google indexou para seu site,

incluindo as páginas invadidas. Navegue por algumas páginas de resultados da pesquisa para

identificar URLs incomuns. Se não encontrar conteúdo invadido na Pesquisa

Google, use os mesmos termos de pesquisa com um mecanismo de pesquisa diferente. Confira um

exemplo de como isso ficaria:

Normalmente, quando você clica em um link para uma página invadida, é redirecionado para outro site ou encontra uma página cheia de conteúdo sem sentido. No entanto, também pode aparecer uma mensagem sugerindo que a página não existe (por exemplo, um erro 404). Não se engane! Os hackers vão tentar fazer você pensar que a página foi removida ou corrigida quando ela ainda estiver invadida. Eles fazem isso ocultando o conteúdo. Para verificar se há cloaking, insira os URLs do seu site na Ferramenta de inspeção de URL. A ferramenta "Buscar como o Google" permite que você veja o conteúdo oculto subjacente.

Se você encontrar esses problemas, é provável que seu site tenha sido afetado por esse tipo de invasão.

Corrigir o hack

Antes de começar, faça uma cópia off-line de todos os arquivos antes de removê-los, caso seja necessário restaurá-los mais tarde. Melhor ainda, faça backup de todo o site antes de iniciar o processo de limpeza. Para fazer isso, salve todos os arquivos que estão no servidor em um local externo ou procure as melhores opções de backup para seu sistema de gerenciamento de conteúdo (CMS). Se você estiver usando um CMS, faça backup do banco de dados.

Verificar o arquivo .htaccess (duas etapas)

O ataque de gibberish redireciona os visitantes do seu site usando o arquivo .htaccess.

Etapa 1

Localize o arquivo .htaccess no seu site. Se você não souber onde encontrá-lo

e estiver usando um CMS como WordPress, Joomla ou Drupal, pesquise "localização do arquivo .htaccess" em um mecanismo de pesquisa com o nome do CMS.

Dependendo do site, você pode encontrar vários arquivos .htaccess.

Faça uma lista de todos os locais de arquivos .htaccess.

Etapa 2

Substitua todos os arquivos .htaccess por uma versão limpa ou padrão do

arquivo .htaccess. Geralmente, é possível encontrar uma versão padrão de um arquivo .htaccess

pesquisando "arquivo .htaccess padrão" e o nome do CMS. Para sites

com vários arquivos .htaccess, encontre uma versão limpa de cada um e substitua

eles.

Se não houver um .htaccess padrão e você nunca tiver configurado um arquivo .htaccess

no seu site, o arquivo .htaccess encontrado provavelmente é malicioso.

Salve uma cópia dos arquivos .htaccess off-line por precaução e exclua o

arquivo .htaccess do seu site.

Encontrar e remover outros arquivos maliciosos (cinco etapas)

Identificar arquivos maliciosos pode ser complicado e demorado. Não se apresse ao verificar seus arquivos. Se ainda não fez isso, é uma boa hora de fazer backup dos arquivos no seu site. Pesquise no Google "fazer backup do site" e o nome do seu CMS para encontrar instruções sobre como fazer backup do site.

Etapa 1

Se você usa um CMS, reinstale todos os arquivos principais (padrão) que vêm na distribuição padrão do CMS, além de tudo o que você adicionou, como temas, módulos e plug-ins. Isso ajuda a garantir que esses arquivos não tenham conteúdo invadido. Você pode fazer uma pesquisa no Google com a palavra "reinstalar" e o nome do CMS para encontrar instruções de reinstalação. Se você tiver plug-ins, módulos, extensões ou temas, reinstale-os também.

Etapa 2

Agora, você precisa procurar arquivos maliciosos ou comprometidos restantes. Essa é a parte mais difícil e demorada do processo, mas depois disso você estará quase pronto.

Esse tipo de ataque geralmente deixa dois tipos de arquivos: .txt e .php. Os arquivos

.txt são arquivos de modelo, e os arquivos .php determinam o tipo

de conteúdo sem sentido a ser carregado no site.

Comece procurando os arquivos .txt. Dependendo de como você está se conectando ao

site, algum tipo de recurso de pesquisa de arquivos vai aparecer. Pesquise

".txt" para exibir todos os arquivos com a extensão .txt. A maioria deles será

arquivos legítimos, como contratos de licença ou arquivos readme. Você está procurando um

conjunto de arquivos .txt que contenham código HTML usado para criar modelos de spam. Confira

os snippets de diferentes partes do código que você pode encontrar nesses arquivos

.txt maliciosos.

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

Os hackers substituem palavras-chave para criar páginas com spam. É provável que você encontre alguma palavra genérica que possa ser substituída em todo o arquivo invadido.

Além disso, a maioria desses arquivos contém algum tipo de código que posiciona links e textos de spam fora da página visível.

<div style="position: absolute; top: -1000px; left: -1000px;">

Cheap prescription drugs

</div>

Remova esses arquivos .txt. Se eles estiverem todos na mesma pasta, remova a pasta

inteira.

Etapa 3

Os arquivos PHP maliciosos são um pouco mais difíceis de encontrar. Pode haver um ou muitos arquivos PHP maliciosos no seu site. Eles podem estar contidos no mesmo subdiretório ou espalhados pelo site.

Não se preocupe em pensar que você precisa abrir e analisar todos os arquivos PHP. Comece criando uma lista de arquivos PHP suspeitos que você quer investigar. Confira algumas maneiras de determinar quais arquivos PHP são suspeitos:

- Como você já recarregou os arquivos do CMS, procure apenas os arquivos que não fazem parte dos arquivos ou pastas padrão do CMS. Isso vai eliminar um grande número de arquivos PHP e deixará você com alguns arquivos para analisar.

- Classifique os arquivos do site pela data da última modificação. Procure arquivos que foram modificados alguns meses depois de você descobrir que seu site foi invadido.

- Classifique os arquivos do site por tamanho. Procure os arquivos muito grandes.

Etapa 4

Depois de ter uma lista de arquivos PHP suspeitos, verifique se eles são maliciosos. Se você não conhece o PHP, esse processo pode levar mais tempo. Por isso, revise a documentação do PHP. Se você não tem experiência com programação, recomendamos procurar ajuda. Enquanto isso, existem alguns padrões básicos que você pode procurar para identificar arquivos maliciosos.

Se você usa um CMS e não tem o hábito de editar esses arquivos diretamente, compare os arquivos no seu servidor com uma lista dos arquivos padrão empacotados com o CMS e todos os plug-ins e temas. Procure arquivos que não pertencem a ele e arquivos maiores que a versão padrão.

Primeiro, verifique os arquivos suspeitos que você já identificou para procurar

grandes blocos de texto com uma combinação de letras e

números aparentemente misturados. O bloco grande de texto geralmente é precedido por uma combinação de funções

do PHP, como base64_decode, rot13, eval, strrev ou gzinflate.

Confira um exemplo de como esse bloco de código pode ficar. Às vezes, todo esse

código é colocado em uma linha longa de texto, fazendo com que pareça menor do que

realmente é.

// Hackers try to confuse site owners by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

Às vezes, o código não está misturado e parece um script normal. Se você não tiver certeza se o código está incorreto, acesse a Comunidade de Ajuda da Central da Pesquisa Google, onde um grupo de webmasters experientes pode ajudar você a analisar os arquivos.

Etapa 5

Agora que você sabe quais arquivos são suspeitos, crie um backup ou uma cópia local salvando-os no computador, caso algum deles não seja malicioso, e exclua os arquivos suspeitos do seu site.

Verificar se o site está limpo

Depois de se livrar dos arquivos invadidos, verifique se seu trabalho valeu a pena. Lembra das páginas sem sentido que você identificou antes? Use a ferramenta "Buscar como o Google" neles novamente para conferir se eles ainda existem. Se a resposta for "Not Found" no recurso "Extrair como o Google", provavelmente seu site está em boas condições e você pode continuar corrigindo as vulnerabilidades.

Como evitar ser invadido novamente?

Corrigir vulnerabilidades no seu site é uma etapa final essencial para corrigir o site. Um estudo recente descobriu que 20% dos sites invadidos são invadidos novamente em um dia. É importante saber exatamente como o site foi invadido. Leia nosso guia sobre as principais formas de invasão de sites por spammers para começar a investigação. No entanto, se você não conseguir descobrir como seu site foi invadido, confira a seguir uma lista de verificação com ações que você pode fazer para reduzir as vulnerabilidades no seu site:

- Verifique seu computador regularmente:use qualquer verificador de vírus conhecido para verificar se há vírus ou vulnerabilidades.

- Mude suas senhas regularmente:mudar regularmente as senhas de todas as contas do seu site, como o provedor de hospedagem, o FTP e o CMS, pode impedir o acesso não autorizado ao seu site. É importante criar uma senha forte e exclusivo para cada conta.

- Use a autenticação de dois fatores (2FA):ative a 2FA em qualquer serviço que exija login. A autenticação em duas etapas dificulta que hackers façam login, mesmo que eles consigam roubar sua senha.

- Atualize regularmente o CMS, os plug-ins, as extensões e os módulos: Esperamos que você já tenha feito isso. Muitos sites são invadidos porque executam softwares desatualizados. Alguns CMSs são compatíveis com a atualização automática.

- Considere assinar um serviço de segurança para monitorar seu site:há muitos serviços excelentes que podem ajudar você a monitorar seu site por uma pequena taxa. Recomendamos que você faça registro em um deles para manter o site seguro.

Outros recursos

Se você ainda tiver problemas para corrigir o site, há mais alguns recursos que podem ajudar.

Estas ferramentas fazem a varredura do site e podem encontrar conteúdos problemáticos. O Google não desenvolve nem oferece suporte para elas, a não ser a VirusTotal.

- Virus Total (em inglês)

- Aw-snap.info

- Sucuri Site Check (em inglês)

- Quttera

Estas são apenas algumas ferramentas que podem verificar seu site em busca de conteúdo problemático. Esses verificadores não podem garantir que vão identificar todos os tipos de conteúdo problemático.

Veja outros recursos do Google que podem ajudar você: