تم إنشاء هذا الدليل خصيصًا لنوع من الاختراق الذي يؤدي إلى إنشاء نص ياباني يتم إنشاؤه تلقائيًا على موقعك الإلكتروني، وسنشير إليه باسم اختراق الموقع الإلكتروني باستخدام كلمات رئيسية يابانية. تم تصميم هذا الدليل لمستخدمي أنظمة إدارة المحتوى (CMS) الرائجة، ولكنّه سيكون مفيدًا لك حتى إذا لم تكن تستخدم أحد هذه الأنظمة.

التعرّف على هذا النوع من عمليات الاختراق

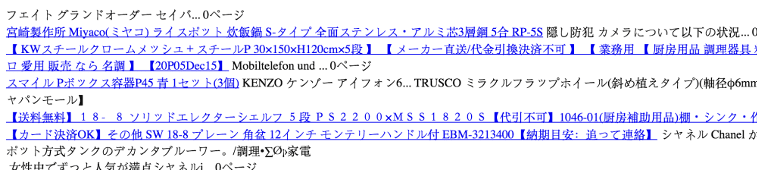

يؤدي اختراق الموقع الإلكتروني باستخدام كلمات رئيسية يابانية عادةً إلى إنشاء صفحات جديدة على موقعك الإلكتروني تحتوي على نص ياباني

يتم إنشاؤه تلقائيًا في أسماء أدلة يتم إنشاؤها عشوائيًا

(مثل http://example.com/ltjmnjp/341.html). وتهدف هذه الصفحات إلى تحقيق الربح من خلال استخدام الروابط المؤدية إلى الشركاء التابعين الذين

يبيعون سلعًا لعلامات تجارية مزيفة، ثم تُعرَض هذه الصفحات في محرّك بحث Google. في ما يلي مثال على الشكل الذي تظهر به إحدى هذه الصفحات:

باستخدام هذا النوع من عمليات الاختراق، سيضيف المخترق نفسه عادةً بصفته مالكًا للموقع الإلكتروني في Search Console، وذلك لزيادة الأرباح من خلال التلاعب في إعدادات موقعك الإلكتروني، مثل الاستهداف الجغرافي أو خرائط الموقع. إذا تلقّيت إشعارًا يفيد بأنّ شخصًا لا تعرفه أثبت ملكية موقعك الإلكتروني في Search Console، من المحتمل جدًا أنّه تم اختراق موقعك الإلكتروني.

ابدأ بالاطّلاع على أداة

مشاكل الأمان

في Search Console لمعرفة ما إذا كان محرّك بحث Google قد رصد أيًا من هذه الصفحات المُخترَقة

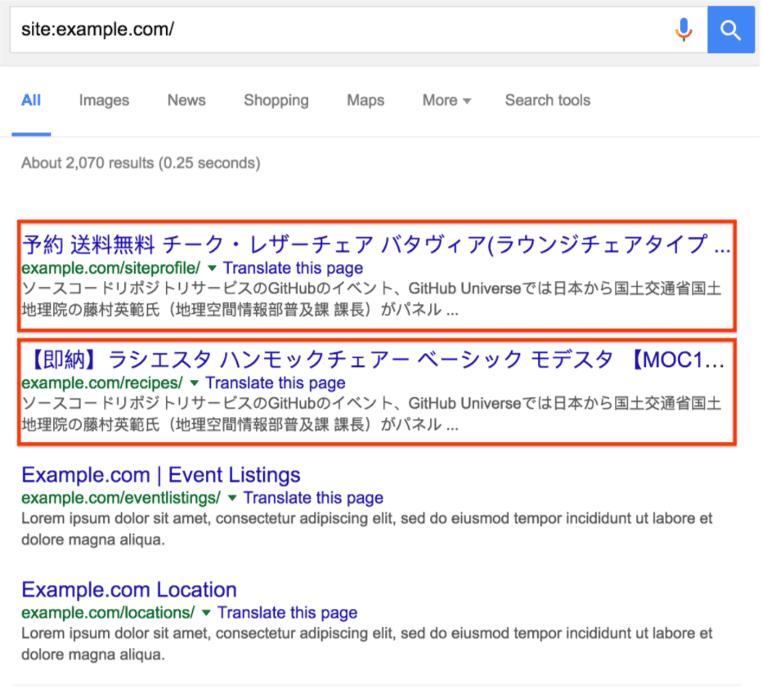

على موقعك الإلكتروني. في بعض الأحيان، يمكنك أيضًا العثور على صفحات مماثلة من خلال فتح نافذة "بحث Google" وكتابة site:_your site url_ مع عنوان URL على مستوى الجذر

لموقعك الإلكتروني. سيعرض لك هذا الإجراء الصفحات التي فهرسها محرّك بحث Google لموقعك الإلكتروني،

بما في ذلك الصفحات المخترَقة. تصفَّح بضع صفحات من نتائج البحث لمحاولة رصد أي عناوين URL غير عادية. إذا لم يظهر لك أي محتوى مُخترَق في "بحث Google"، استخدِم عبارات البحث نفسها مع محرّك بحث مختلف. في ما يلي مثال على

الشكل الذي سيظهر به ذلك:

عادةً، عندما تنقر على رابط يؤدي إلى صفحة تم اختراقها، سيتم إما إعادة توجيهك إلى موقع إلكتروني آخر أو ستظهر لك صفحة مليئة بمحتوى غير مفهوم. ومع ذلك، قد تظهر لك أيضًا رسالة تشير إلى أنّ الصفحة غير موجودة (مثل خطأ 404). احرِص على عدم الانخداع. سيحاول المخترقون خداعك بأنّ الصفحة قد اختفت أو تم إصلاحها عندما تكون لا تزال مُخترَقة. ويقوم بذلك من خلال إخفاء المحتوى. تحقّق من استخدام الخداع من خلال إدخال عناوين URL لموقعك الإلكتروني في أداة فحص عنوان URL. تتيح لك أداة "الجلب مثل Google" الاطّلاع على المحتوى الأساسي المخفي.

إذا واجهت هذه المشاكل، من المرجّح أنّ موقعك الإلكتروني قد تعرّض لهذا النوع من الاختراق.

إصلاح الاختراق

قبل البدء، أنشئ نسخة بلا إنترنت من أي ملفات قبل إزالتها، في حال احتجت إلى استعادتها لاحقًا. من الأفضل الاحتفاظ بنسخة احتياطية من موقعك الإلكتروني بالكامل قبل بدء عملية التنظيف. يمكنك إجراء ذلك من خلال حفظ جميع الملفات التي يتم تخزينها على خادمك في موقع خارج الخادم أو البحث عن أفضل خيارات الاحتفاظ بنسخة احتياطية لنظام إدارة المحتوى (CMS) الذي تستخدمه. إذا كنت تستخدم نظام إدارة محتوى، احتفظ أيضًا بنسخة احتياطية من قاعدة البيانات.

إزالة الحسابات التي تم إنشاؤها حديثًا من Search Console

إذا تمت إضافة مالك جديد لا تعرفه إلى حسابك على Search Console، عليك إبطال إذن وصوله في أقرب وقت ممكن. يمكنك الاطّلاع على المستخدمين الذين تم إثبات ملكيتهم لموقعك الإلكتروني في صفحة إثبات الملكية في Search Console. انقر على "تفاصيل إثبات الملكية" للموقع الإلكتروني لعرض جميع المستخدمين الذين تم إثبات ملكيتهم.

لإزالة مالك من Search Console، يُرجى الرجوع إلى القسم "إزالة مالك"

في مركز مساعدة إدارة المستخدمين والمالكين والأذونات.

عليك إزالة الرمز المميّز المرتبط لإثبات الملكية، والذي يكون عادةً

ملف HTML في جذر موقعك الإلكتروني أو ملف

.htaccess تم إنشاؤه ديناميكيًا يحاكي ملف HTML.

إذا لم تتمكّن من العثور على رمز مميّز لإثبات الملكية بتنسيق HTML على موقعك الإلكتروني، ابحث عن قاعدة إعادة كتابة

في ملف .htaccess. ستبدو قاعدة إعادة الكتابة على النحو التالي:

RewriteEngine On

RewriteRule ^google(.*)\.html$ dir/file.php?google=$1 [L]

لإزالة رمز التحقّق الذي تم إنشاؤه ديناميكيًا من .htaccess

ملفك، اتّبِع الخطوات التالية:

التحقّق من ملف .htaccess (خطوتان)

بالإضافة إلى استخدام ملف .htaccess لإنشاء علامات تحقق

يتم إنشاؤها ديناميكيًا، غالبًا ما يستخدم المخترقون قواعد .htaccess لإعادة توجيه المستخدمين أو إنشاء

صفحات غير مرغوب فيها تحتوي على نص غير مفهوم. إذا لم تكن لديك قواعد .htaccess مخصّصة، ننصحك

باستبدال .htaccess بنسخة جديدة تمامًا.

الخطوة 1

حدِّد موقع ملف .htaccess على موقعك الإلكتروني. إذا لم تكن متأكّدًا من مكان العثور عليه

وكنت تستخدم نظام إدارة محتوى مثل WordPress أو Joomla أو Drupal، ابحث عن

"الموقع الجغرافي لملف .htaccess" في محرّك بحث مع اسم نظام إدارة المحتوى.

استنادًا إلى موقعك الإلكتروني، قد تظهر لك ملفات .htaccess متعددة.

أنشئ قائمة بجميع مواقع ملفات .htaccess.

الخطوة 2

استبدِل جميع ملفات .htaccess بنسخة نظيفة أو تلقائية من ملف .htaccess. يمكنك عادةً العثور على إصدار تلقائي من ملف .htaccess من خلال البحث عن "ملف .htaccess التلقائي" واسم نظام إدارة المحتوى الذي تستخدمه. بالنسبة إلى المواقع الإلكترونية التي تحتوي على عدة ملفات

.htaccess، ابحث عن نسخة نظيفة من كل ملف واستبدِلها.

إذا لم يتوفّر ملف .htaccess تلقائي ولم يسبق لك ضبط ملف .htaccess

على موقعك الإلكتروني، من المحتمل أن يكون ملف .htaccess الذي تعثر عليه على موقعك الإلكتروني

ضارًا. احفظ نسخة من ملفات .htaccess بلا إنترنت لتكون في متناولك في حال الحاجة إليها،

ثم احذف ملف .htaccess من موقعك الإلكتروني.

إزالة جميع الملفات والنصوص البرمجية الضارة (4 خطوات)

قد يكون تحديد الملفات الضارة أمرًا صعبًا ويستغرق وقتًا طويلاً. ننصحك بالتأنّي عند التحقّق من ملفاتك. ننصحك بالاحتفاظ بنسخة احتياطية من الملفات على موقعك الإلكتروني إذا لم يسبق لك ذلك. يمكنك إجراء بحث على Google عن "الاحتفاظ بنسخة احتياطية من الموقع الإلكتروني" واسم نظام إدارة المحتوى للعثور على تعليمات حول كيفية الاحتفاظ بنسخة احتياطية من موقعك الإلكتروني.

الخطوة 1

إذا كنت تستخدم نظام إدارة محتوى (CMS)، أعِد تثبيت جميع الملفات الأساسية (التلقائية) التي تأتي في الإصدار التلقائي من نظام إدارة المحتوى، بالإضافة إلى أي محتوى أضفته (مثل المظاهر أو الوحدات أو المكونات الإضافية). ويساعد ذلك في ضمان أنّ هذه الملفات خالية من المحتوى المخترَق. يمكنك إجراء بحث على Google عن "إعادة التثبيت" واسم نظام إدارة المحتوى للعثور على تعليمات إعادة التثبيت. إذا كان لديك أي مكوّنات إضافية أو وحدات أو إضافات أو مظاهر، احرص على إعادة تثبيتها أيضًا.

الخطوة 2

غالبًا ما يعدّل المخترقون خريطة موقعك أو يضيفون خرائط موقع جديدة للمساعدة في فهرسة عناوين URL الخاصة بهم بشكل أسرع. إذا كان لديك ملف خريطة موقع سابقًا، تحقّق من الملف بحثًا عن أي روابط مريبة وأزِلها من خريطة موقعك. إذا كانت هناك أي ملفات خرائط موقع لا تتذكر إضافتها إلى موقعك الإلكتروني، تحقّق منها جيدًا وأزِلها إذا كانت تحتوي على عناوين URL غير مرغوب فيها فقط.

الخطوة 3

ابحث عن أي ملفات أخرى ضارّة أو مُخترَقة. من المحتمل أنّك سبق أن أزلت جميع الملفات الضارّة في الخطوتَين السابقتَين، ولكن من الأفضل تنفيذ هذه الخطوات القليلة التالية في حال توفّر المزيد من الملفات على موقعك الإلكتروني التي تم اختراقها.

لا داعي للقلق بشأن فتح كل ملف PHP والاطّلاع عليه. ابدأ بإنشاء قائمة بملفات PHP المريبة التي تريد التحقيق فيها. في ما يلي بعض الطرق لتحديد ملفات PHP المشتبه بها:

- إذا سبق لك إعادة تحميل ملفات نظام إدارة المحتوى (CMS)، اطّلِع فقط على الملفات التي ليست جزءًا من ملفات أو مجلدات نظام إدارة المحتوى التلقائية. من المفترض أن يؤدي ذلك إلى استبعاد الكثير من ملفات PHP وتبقي لك حفنة من الملفات للاطّلاع عليها.

- افرز الملفات على موقعك بحسب تاريخ آخر تعديل، ابحث عن الملفات التي تم تعديلها خلال بضعة أشهر من المرة الأولى التي اكتشفت فيها أنّ موقعك الإلكتروني قد تم اختراقه.

- افرز الملفات على موقعك بحسب الحجم، وانظر في الملفات الكبيرة بشكل غير عادي.

الخطوة 4

بعد الحصول على قائمة بملفات PHP المريبة، تحقّق منها بحثًا عن محتوى ضار. إذا لم تكن على دراية بلغة PHP، قد تستغرق هذه العملية وقتًا أطول، لذلك ننصحك بالاطّلاع على بعض مستندات PHP. إذا كنت مبتدئًا تمامًا في مجال الترميز، ننصحك بطلب المساعدة. في الوقت الحالي، هناك بعض الأنماط الأساسية التي يمكنك البحث عنها لتحديد الملفات الضارّة.

إذا كنت تستخدم نظام إدارة محتوى (CMS) ولا تعتاد تعديل ملفات PHP مباشرةً، قارِن الملفات على خادمك بقائمة الملفات التلقائية المضمّنة في نظام إدارة المحتوى وأي مكونات إضافية ومظاهر. ابحث عن الملفات التي لا تنتمي إلى مجموعة معيّنة، وكذلك عن الملفات الأكبر حجمًا من الإصدار التلقائي.

راجِع الملفات المريبة التي سبق لك تحديدها بحثًا عن مجموعات

من الرموز المشفّرة. قد يبدو هذا الرمز على شكل مجموعة من

الحروف والأرقام التي تبدو مختلطة، وعادةً ما يسبقها مجموعة من وظائف PHP مثل

base64_decode أو rot13 أو eval أو strrev أو gzinflate. في ما يلي مثال على

الشكل الذي قد يبدو عليه مقتطف الرمز. في بعض الأحيان، يتم إدخال كل هذه الرموز البرمجية

في سطر نصي واحد طويل، ما يجعلها تبدو أصغر مما هي عليه في الواقع.

$O_O0O_O0_0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70

%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$OO0_0OO0__=$O_O0O_O0_0{26}.$O_O0O_O0_0{6}.$O_O0O_O0_0{10}.$O_O0O_O0_0{30}

التحقّق مما إذا كان موقعك الإلكتروني خاليًا من البرامج الضارّة

بعد الانتهاء من التخلص من الملفات المخترَقة، تحقّق ممّا إذا كان جهدك قد أدّى إلى نتيجة إيجابية. هل تتذكر الصفحات غير المفهومة التي حدّدتها سابقًا؟ استخدِم أداة "الاستخدام كمحرّك بحث Google" على هذه الصفحات مرة أخرى لمعرفة ما إذا كانت لا تزال متوفّرة. إذا كانت الإجابة "لم يتم العثور على المحتوى" في أداة "البحث مثل محرّك بحث Google"، من المرجّح أنّ موقعك الإلكتروني في حالة جيدة جدًا ويمكنك الانتقال إلى إصلاح الثغرات الأمنية فيه.

كيف يمكنني الحيلولة دون تعرض موقعي للاستيلاء مرة أخرى؟

يُعدّ إصلاح الثغرات الأمنية على موقعك الإلكتروني خطوة أساسية وضرورية لإصلاح موقعك الإلكتروني. أظهرت دراسة حديثة أنّ% 20 من المواقع الإلكترونية التي تم اختراقها يتم اختراقها مرة أخرى في غضون يوم واحد. كما كانت معرفة الطريقة التي تم بها الاستيلاء مفيدة. اطّلِع على دليل أهم الطرق التي يخترق بها أصحاب الأسلوب غير المرغوب فيه المواقع الإلكترونية لبدء التحقيق. إذا لم تتمكّن من معرفة كيفية اختراق موقعك الإلكتروني، إليك قائمة تحقّق من الإجراءات التي يمكنك اتّخاذها لمحاولة تقليل الثغرات الأمنية في موقعك الإلكتروني.

- فحص جهاز الكمبيوتر بانتظام: استخدِم أي برنامج شائع لفحص الفيروسات للبحث عن الفيروسات أو الثغرات الأمنية.

- تغيير كلمات المرور بانتظام: يمكن أن يؤدي تغيير كلمات المرور بانتظام في جميع حسابات موقعك الإلكتروني، مثل مقدّم الاستضافة وFTP ونظام إدارة المحتوى، إلى منع الوصول غير المصرح به إلى موقعك الإلكتروني. من المهم إنشاء كلمة مرور قوية وفريدة لكل حساب.

- استخدام المصادقة الثنائية (2FA): ننصح بتفعيل المصادقة الثنائية على أي خدمة تتطلّب منك تسجيل الدخول. تصعِّب ميزة "التحقّق بخطوتين" على المخترقين تسجيل الدخول حتى إذا نجحوا في سرقة كلمة المرور.

- تحديث نظام إدارة المحتوى (CMS) والمكوّنات الإضافية والإضافات والوحدات بانتظام: نأمل أن تكون قد نفّذت هذه الخطوة من قبل. يتم اختراق العديد من المواقع الإلكترونية لأنّه يتم تشغيل برامج قديمة عليها. علمًا بأن بعض أنظمة إدارة المحتوى تتيح التحديث التلقائي لها.

- ننصحك بالاشتراك في خدمة أمان لمراقبة موقعك الإلكتروني: تتوفّر الكثير من الخدمات الرائعة التي يمكنها مساعدتك في مراقبة موقعك الإلكتروني مقابل رسوم بسيطة. ففكر في التسجيل فيها للحفاظ على موقعك آمنًا.

مراجع إضافية

إذا كنت لا تزال تواجه مشكلة في إصلاح موقعك الإلكتروني، إليك بعض المراجع التي قد تساعدك.

تفحص هذه الأدوات موقعك وربما يمكنها العثور على المحتوى المتسبب في المشكلة، هذا ولا يستخدم محرك بحث Google أو يتوافق مع أي من هذه الأدوات ما عدا VirusTotal.

هذه ليست سوى بعض الأدوات التي قد تتمكّن من فحص موقعك الإلكتروني بحثًا عن محتوى يتضمن مشاكل. يُرجى العِلم أنّه لا يمكن ضمان أن ترصد هذه الأدوات كل أنواع المحتوى الذي يتضمّن مشاكل.

في ما يلي بعض الموارد الإضافية من Google والتي يمكنها مساعدتك: