यह गाइड खास तौर पर एक तरह के हैक के लिए बनाई गई है, जो आपकी साइट पर अपने-आप जनरेट होने वाला जैपनीज़ टेक्स्ट बनाता है. हम इसे जैपनीज़ कीवर्ड हैक कहेंगे. इसे लोकप्रिय कॉन्टेंट मैनेजमेंट सिस्टम (सीएमएस) के उपयोगकर्ताओं के लिए डिज़ाइन किया गया है. हालांकि, सीएमएस का इस्तेमाल न करने पर भी, आपको यह गाइड काम की लगेगी.

इस तरह के हैक की पहचान करना

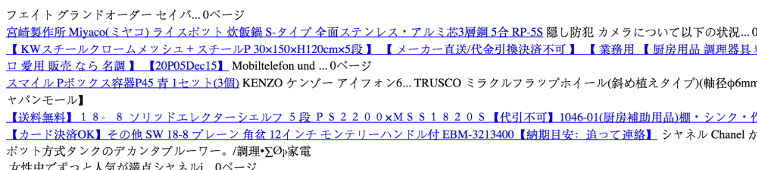

आम तौर पर, जैपनीज़ कीवर्ड हैकिंग से जुड़े हमले से, आपकी साइट पर किसी भी क्रम में जनरेट हुए, डायरेक्ट्री के नाम से जैपनीज़ टेक्स्ट वाले नए पेज बन जाते हैं. उदाहरण के लिए, http://example.com/ltjmnjp/341.html. इन पेजों से कमाई करने के लिए, नकली ब्रैंड के मर्चंडाइज़ बेचने वाले स्टोर के अफ़िलिएट लिंक का इस्तेमाल किया जाता है. साथ ही, इन्हें Google Search में दिखाया जाता है. इनमें से किसी एक पेज का उदाहरण यहां दिया गया है:

इस तरह के हैक में, हैकर आम तौर पर खुद को Search Console में प्रॉपर्टी के मालिक के तौर पर जोड़ता है. ऐसा इसलिए किया जाता है, ताकि वह आपकी साइट की सेटिंग में बदलाव करके, मुनाफ़ा बढ़ा सके. जैसे, भौगोलिक टारगेटिंग या साइटमैप. अगर आपको सूचना मिली है कि किसी ऐसे व्यक्ति ने Search Console में आपकी साइट की पुष्टि की है जिसे आप नहीं जानते, तो हो सकता है कि आपकी साइट हैक हो गई हो.

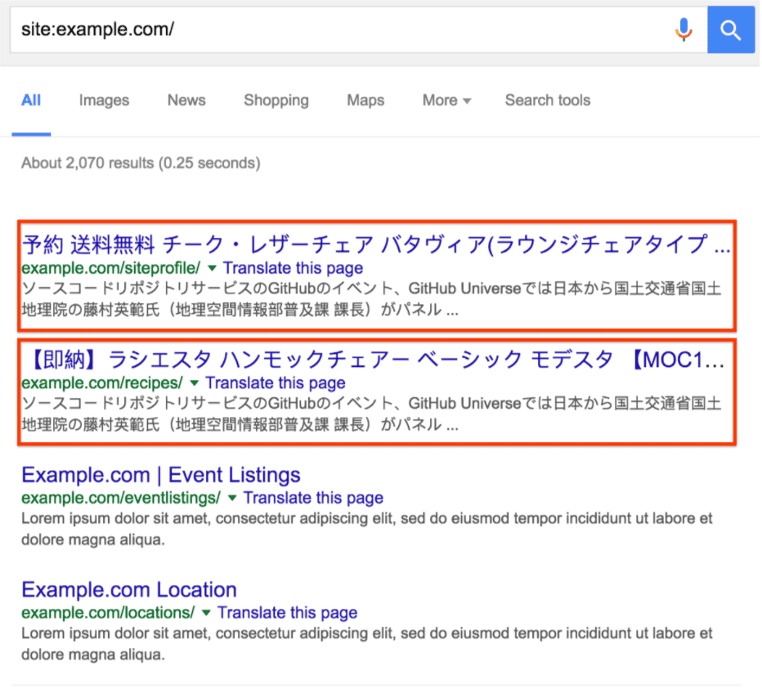

सबसे पहले, Search Console में सुरक्षा से जुड़ी समस्याएं टूल देखें. इससे आपको पता चलेगा कि Google को आपकी साइट पर, हैक किए गए इन पेजों में से कोई मिला है या नहीं. कभी-कभी, Google Search विंडो खोलकर और अपनी साइट के रूट लेवल यूआरएल के साथ site:_your site url_ टाइप करके भी ऐसे पेजों को खोजा जा सकता है. इससे आपको वे पेज दिखेंगे जिन्हें Google ने आपकी साइट के लिए इंडेक्स किया है. इनमें हैक किए गए पेज भी शामिल हैं. खोज के नतीजों के कुछ पेजों को पलटकर देखें और देखें कि क्या आपको कोई असामान्य यूआरएल दिखता है. अगर आपको Google Search में कोई हैक किया गया कॉन्टेंट नहीं दिखता है, तो खोज के लिए इस्तेमाल किए गए शब्दों को किसी दूसरे सर्च इंजन में इस्तेमाल करें. इसका उदाहरण यहां दिया गया है:

आम तौर पर, हैक किए गए पेज के लिंक पर क्लिक करने पर, आपको किसी दूसरी साइट पर रीडायरेक्ट किया जाएगा या आपको एक ऐसा पेज दिखेगा जिस पर बेमतलब का कॉन्टेंट होगा. हालांकि, आपको ऐसा मैसेज भी दिख सकता है जिसमें बताया गया हो कि पेज मौजूद नहीं है. उदाहरण के लिए, 404 कोड वाली गड़बड़ी. धोखा न खाएं! हैकर आपको धोखा देकर यह भरोसा दिलाने की कोशिश करेंगे कि पेज हट गया है या ठीक हो गया है. हालांकि, पेज अब भी हैक किया गया होगा. ऐसा करने के लिए, वे कॉन्टेंट को क्लोक करते हैं. यूआरएल जांचने वाले टूल में अपनी साइट के यूआरएल डालकर, क्लोकिंग की जांच करें. 'Google के तौर पर फ़ेच करें' टूल की मदद से, छिपे हुए कॉन्टेंट को देखा जा सकता है.

अगर आपको ये समस्याएं दिखती हैं, तो हो सकता है कि आपकी साइट पर इस तरह के हैक का असर पड़ा हो.

हैक को ठीक करना

फ़ाइलों को हटाने से पहले, उनकी ऑफ़लाइन कॉपी बनाएं, ताकि ज़रूरत पड़ने पर उन्हें वापस लाया जा सके. बेहतर होगा कि आप क्लीनअप की प्रोसेस शुरू करने से पहले, अपनी पूरी साइट का बैक अप लें. ऐसा करने के लिए, अपने सर्वर पर मौजूद सभी फ़ाइलों को किसी दूसरी जगह सेव करें या अपने कॉन्टेंट मैनेजमेंट सिस्टम (सीएमएस) के लिए, बैकअप के सबसे अच्छे विकल्प खोजें. अगर सीएमएस का इस्तेमाल किया जा रहा है, तो डेटाबेस का भी बैक अप लें.

Search Console से नए बनाए गए खाते निकालें

अगर आपके Search Console खाते में किसी ऐसे नए मालिक को जोड़ा गया है जिसकी आपको पहचान नहीं है, तो जल्द से जल्द उसका ऐक्सेस रद्द करें. Search Console के पुष्टि वाले पेज पर जाकर, यह देखा जा सकता है कि आपकी साइट के लिए किन उपयोगकर्ताओं की पुष्टि की गई है. पुष्टि किए गए सभी उपयोगकर्ताओं को देखने के लिए, साइट के लिए "पुष्टि करने से जुड़ी जानकारी" पर क्लिक करें.

Search Console से किसी मालिक को हटाने के लिए, उपयोगकर्ताओं, मालिकों, और अनुमतियों को मैनेज करने के लिए सहायता केंद्र के 'मालिक को हटाएं' सेक्शन पर जाएं.

आपको उससे जुड़ा पुष्टि करने वाला टोकन हटाना होगा. आम तौर पर, यह टोकन आपकी साइट की रूट पर मौजूद एचटीएमएल फ़ाइल या डाइनैमिक तौर पर जनरेट की गई .htaccess फ़ाइल होती है, जो एचटीएमएल फ़ाइल की नकल करती है.

अगर आपको अपनी साइट पर पुष्टि के लिए इस्तेमाल होने वाला एचटीएमएल टोकन नहीं मिलता है, तो अपनी .htaccess फ़ाइल में रीराइट करने का नियम देखें. रीफ़्रेश करने का नियम कुछ ऐसा दिखेगा:

RewriteEngine On

RewriteRule ^google(.*)\.html$ dir/file.php?google=$1 [L]

अपनी .htaccess

फ़ाइल से, डाइनैमिक तरीके से जनरेट किया गया पुष्टि करने वाला टोकन हटाने के लिए, यह तरीका अपनाएं:

अपनी .htaccess फ़ाइल की जांच करना (दो चरण)

पुष्टि करने के लिए डाइनैमिक तौर पर जनरेट होने वाले टोकन बनाने के लिए, हैकर अक्सर .htaccess फ़ाइल का इस्तेमाल करते हैं. साथ ही, उपयोगकर्ताओं को रीडायरेक्ट करने या अजीब तरह के स्पैम पेज बनाने के लिए, .htaccess नियमों का इस्तेमाल करते हैं. अगर आपके पास कस्टम .htaccess नियम नहीं हैं, तो अपने .htaccess को पूरी तरह से नई कॉपी से बदलें.

चरण 1

अपनी साइट पर .htaccess फ़ाइल ढूंढें. अगर आपको नहीं पता कि यह फ़ाइल कहां मिलेगी और WordPress, Joomla या Drupal जैसे किसी कॉन्टेंट मैनेजमेंट सिस्टम का इस्तेमाल किया जा रहा है, तो अपने कॉन्टेंट मैनेजमेंट सिस्टम के नाम के साथ, सर्च इंजन में ".htaccess फ़ाइल की जगह" खोजें.

आपकी साइट के हिसाब से, आपको कई .htaccess फ़ाइलें दिख सकती हैं.

.htaccess फ़ाइल की सभी जगहों की सूची बनाएं.

दूसरा चरण

सभी .htaccess फ़ाइलों को .htaccess फ़ाइल के क्लीन या डिफ़ॉल्ट वर्शन से बदलें. आम तौर पर, .htaccess फ़ाइल का डिफ़ॉल्ट वर्शन ढूंढने के लिए, "डिफ़ॉल्ट .htaccess फ़ाइल" और अपने कॉन्टेंट मैनेजमेंट सिस्टम का नाम खोजें. जिन साइटों पर कई .htaccess फ़ाइलें हैं उनके लिए, हर फ़ाइल का क्लीन वर्शन ढूंढें और उसे बदलें.

अगर कोई डिफ़ॉल्ट .htaccess मौजूद नहीं है और आपने अपनी साइट पर कभी कोई .htaccess फ़ाइल कॉन्फ़िगर नहीं की है, तो हो सकता है कि आपकी साइट पर मिली .htaccess फ़ाइल नुकसान पहुंचाने वाली हो. .htaccess फ़ाइल(फ़ाइलों) की एक कॉपी ऑफ़लाइन सेव करें, ताकि आपके पास ज़रूरत पड़ने पर उसे ऐक्सेस करने का विकल्प रहे. साथ ही, अपनी साइट से .htaccess फ़ाइल मिटाएं.

सभी दुर्भावनापूर्ण फ़ाइलें और स्क्रिप्ट निकालें (4 चरण)

नुकसान पहुंचाने वाली फ़ाइलों की पहचान करना मुश्किल और समय लेने वाला काम हो सकता है. फ़ाइलों की जांच करते समय, ज़रूरत के मुताबिक समय लें. अगर आपने अब तक ऐसा नहीं किया है, तो अब अपनी साइट पर मौजूद फ़ाइलों का बैक अप लें. अपनी साइट का बैक अप लेने का तरीका जानने के लिए, Google पर "साइट का बैक अप लें" और अपने कॉन्टेंट मैनेजमेंट सिस्टम का नाम खोजें.

चरण 1

अगर कॉन्टेंट मैनेजमेंट सिस्टम (सीएमएस) का इस्तेमाल किया जा रहा है, तो अपने सीएमएस के डिफ़ॉल्ट डिस्ट्रिब्यूशन में मौजूद सभी मुख्य (डिफ़ॉल्ट) फ़ाइलों को फिर से इंस्टॉल करें. साथ ही, आपने जो भी चीज़ें जोड़ी हैं उन्हें भी इंस्टॉल करें. जैसे, थीम, मॉड्यूल या प्लग इन. इससे यह पक्का करने में मदद मिलती है कि इन फ़ाइलों में हैक किया गया कॉन्टेंट न हो. फिर से इंस्टॉल करने के निर्देश पाने के लिए, Google पर "फिर से इंस्टॉल करें" और अपने कॉन्टेंट मैनेजमेंट सिस्टम का नाम खोजें. अगर आपने कोई प्लग इन, मॉड्यूल, एक्सटेंशन या थीम इंस्टॉल की है, तो उन्हें भी फिर से इंस्टॉल करना न भूलें.

दूसरा चरण

हैकर अक्सर आपके साइटमैप में बदलाव करते हैं या नया साइटमैप जोड़ते हैं, ताकि उनके यूआरएल तेज़ी से इंडेक्स हो सकें. अगर आपके पास पहले से साइटमैप फ़ाइल है, तो उस फ़ाइल में संदिग्ध लिंक देखें और उन्हें अपने साइटमैप से हटाएं. अगर आपको साइटमैप की ऐसी कोई फ़ाइल मिलती है जिसे आपने अपनी साइट में जोड़ने के बारे में याद नहीं है, तो उसकी दोबारा जांच करें. अगर उसमें सिर्फ़ स्पैम वाले यूआरएल हैं, तो उसे हटा दें.

तीसरा चरण

नुकसान पहुंचाने वाली या हैक की गई अन्य फ़ाइलों को ढूंढें. हो सकता है कि आपने पिछले दो चरणों में, नुकसान पहुंचाने वाली सभी फ़ाइलों को हटा दिया हो. हालांकि, अगर आपकी साइट पर ऐसी और फ़ाइलें हैं जिनमें बदलाव किया गया है, तो अगले कुछ चरणों को पूरा करना सबसे सही रहेगा.

यह सोचकर परेशान न हों कि आपको हर PHP फ़ाइल को खोलकर देखना होगा. संदिग्ध PHP फ़ाइलों की सूची बनाकर शुरू करें जिनकी आपको जांच करनी है. यहां कुछ तरीके दिए गए हैं जिनसे यह पता लगाया जा सकता है कि कौनसी PHP फ़ाइलें संदिग्ध हैं:

- अगर आपने सीएमएस फ़ाइलों को पहले ही रीलोड कर लिया है, तो सिर्फ़ उन फ़ाइलों को देखें जो आपकी डिफ़ॉल्ट सीएमएस फ़ाइलों या फ़ोल्डर का हिस्सा नहीं हैं. इससे, कई PHP फ़ाइलें हट जाएंगी और आपको कुछ ही फ़ाइलें देखने को मिलेंगी.

- अपनी साइट पर फ़ाइल में पिछली बार बदलाव किए जाने की तारीख के अनुसार उन्हें क्रमबद्ध करें. उन फ़ाइलों को ढूंढें जिनमें, साइट के हैक होने का पता चलने के कुछ महीनों के अंदर बदलाव किया गया था.

- अपनी साइट की फ़ाइलों को आकार के अनुसार क्रमबद्ध करें. किसी भी असामान्य रूप से बड़ी फ़ाइल को देखें.

चौथा चरण

संदिग्ध PHP फ़ाइलों की सूची तैयार करने के बाद, उनमें नुकसान पहुंचाने वाले कॉन्टेंट की जांच करें. अगर आपको PHP के बारे में जानकारी नहीं है, तो इस प्रोसेस में ज़्यादा समय लग सकता है. इसलिए, PHP दस्तावेज़ पढ़ें. अगर आपने पहले कभी कोडिंग नहीं की है, तो हमारा सुझाव है कि आप मदद लें. इस बीच, नुकसान पहुंचाने वाली फ़ाइलों की पहचान करने के लिए, कुछ बुनियादी पैटर्न देखे जा सकते हैं.

अगर सीएमएस का इस्तेमाल किया जा रहा है और सीधे तौर पर उसकी PHP फ़ाइलों में बदलाव नहीं किया जा रहा है, तो अपने सर्वर पर मौजूद फ़ाइलों की तुलना, सीएमएस और किसी भी प्लगिन और थीम के साथ पैकेज की गई डिफ़ॉल्ट फ़ाइलों की सूची से करें. ऐसी फ़ाइलें ढूंढें जो उस फ़ोल्डर में नहीं होनी चाहिए. साथ ही, ऐसी फ़ाइलें भी ढूंढें जो अपने डिफ़ॉल्ट वर्शन से बड़ी हों.

बदले गए कोड के ब्लॉक ढूंढने के लिए, उन संदिग्ध फ़ाइलों को स्कैन करें जिनकी पहचान पहले ही कर ली गई है. यह अक्षरों और संख्याओं के एक ऐसे कॉम्बिनेशन की तरह दिख सकता है जो आपस में मेल नहीं खाते. आम तौर पर, इसके पहले PHP फ़ंक्शन का कॉम्बिनेशन होता है, जैसे कि base64_decode, rot13, eval, strrev या gzinflate. यहां उदाहरण के तौर पर बताया गया है कि कोड का ब्लॉक कैसा दिख सकता है. कभी-कभी, यह पूरा कोड टेक्स्ट की एक लंबी लाइन में भर दिया जाता है, जिससे यह असल से छोटा दिखता है.

$O_O0O_O0_0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70

%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$OO0_0OO0__=$O_O0O_O0_0{26}.$O_O0O_O0_0{6}.$O_O0O_O0_0{10}.$O_O0O_O0_0{30}

देखें कि आपकी साइट पर मैलवेयर है या नहीं

हैक की गई फ़ाइलों को हटाने के बाद, देखें कि आपकी मेहनत रंग लाई है या नहीं. क्या आपको वे बेमतलब के पेज याद हैं जिनकी पहचान आपने पहले की थी? उन पर फिर से 'Google के तौर पर फ़ेच करें' टूल का इस्तेमाल करके देखें कि वे अब भी मौजूद हैं या नहीं. अगर Google के तौर पर फ़ेच करने की सुविधा से "नहीं मिला" जवाब मिलता है, तो हो सकता है कि आपकी साइट ठीक हो. ऐसे में, अपनी साइट पर मौजूद जोखिम को ठीक करें.

मैं फिर से हैक होने से कैसे रोकूं?

अपनी साइट को ठीक करने के लिए, उस पर मौजूद जोखिम को ठीक करना ज़रूरी है. हाल ही में हुई एक स्टडी में पता चला है कि हैक की गई 20% साइटों को एक दिन के अंदर फिर से हैक कर लिया जाता है. वास्तव में यह जानना मददगार होता है कि आपकी साइट को कैसे हैक किया गया था. जांच शुरू करने के लिए, स्पैम करने वाले लोग वेबसाइटों को हैक करने के लिए कौनसे मुख्य तरीके अपनाते हैं के बारे में बताने वाली हमारी गाइड पढ़ें. हालांकि, अगर आपको यह पता नहीं चल रहा है कि आपकी साइट को कैसे हैक किया गया, तो यहां दी गई चेकलिस्ट देखें. इससे आपको अपनी साइट पर मौजूद जोखिम को कम करने में मदद मिलेगी.

- अपने कंप्यूटर को नियमित तौर पर स्कैन करें: वायरस या जोखिम की आशंकाओं का पता लगाने के लिए, किसी भी लोकप्रिय वायरस स्कैनर का इस्तेमाल करें.

- अपने पासवर्ड नियमित तौर पर बदलते रहें: अपनी वेबसाइट के सभी खातों के पासवर्ड नियमित तौर पर बदलने से, आपकी साइट को बिना अनुमति के ऐक्सेस होने से रोका जा सकता है. जैसे, होस्टिंग की सेवा देने वाली कंपनी, एफ़टीपी, और कॉन्टेंट मैनेजमेंट सिस्टम (सीएमएस). हर खाते के लिए, मज़बूत और यूनीक पासवर्ड बनाना ज़रूरी है.

- दो तरीकों से पुष्टि करने की सुविधा (2FA) का इस्तेमाल करें: जिस भी सेवा के लिए आपको साइन इन करना पड़ता है उस पर 2FA की सुविधा चालू करें. दो चरणों में पुष्टि करने की सुविधा की मदद से, हैकर आपके खाते में साइन इन नहीं कर पाते. भले ही, उनके पास आपका पासवर्ड हो.

- अपने कॉन्टेंट मैनेजमेंट सिस्टम, प्लग इन, एक्सटेंशन, और मॉड्यूल को नियमित तौर पर अपडेट करें: उम्मीद है कि आपने यह चरण पहले ही पूरा कर लिया है. कई साइटों को हैक किया जाता है, क्योंकि उन पर पुराना सॉफ़्टवेयर इस्तेमाल किया जा रहा होता है. कुछ CMS ऑटो-अपडेट का समर्थन करते हैं.

- अपनी साइट पर नज़र रखने के लिए, सुरक्षा सेवा की सदस्यता लें: ऐसी कई बेहतरीन सेवाएं उपलब्ध हैं जिनकी मदद से, कम शुल्क में अपनी साइट पर नज़र रखी जा सकती है. अपनी साइट को सुरक्षित रखने के लिए उनके साथ पंजीकरण करने पर विचार करें.

अन्य संसाधन

अगर आपको अब भी अपनी साइट को ठीक करने में समस्या आ रही है, तो कुछ और रिसॉर्स आपकी मदद कर सकते हैं.

ये टूल आपकी साइट को स्कैन करते हैं और समस्याग्रस्त सामग्री को ढूंढ सकते हैं. VirusTotal के अलावा, Google उन्हें नहीं चलाता या उनका समर्थन नहीं करता.

ये कुछ ऐसे टूल हैं जो समस्या वाले कॉन्टेंट के लिए आपकी साइट को स्कैन कर सकते हैं. ध्यान रखें कि ये स्कैनर इस बात की गारंटी नहीं दे सकते कि वे समस्या वाले हर तरह के कॉन्टेंट की पहचान कर पाएंगे.

यहां Google के अतिरिक्त संसाधन दिए गए हैं जो आपकी सहायता कर सकते हैं: