Eine unsichere Anwendung kann Nutzer und Systeme verschiedenen Arten von Schäden aussetzen. Wenn eine böswillige Partei Sicherheitslücken oder fehlende Sicherheitsfunktionen zu ihrem Vorteil nutzt, um Schaden anzurichten, wird dies als Angriff bezeichnet. In diesem Leitfaden werden wir uns verschiedene Arten von Angriffen ansehen, damit Sie wissen, worauf Sie bei der Sicherung Ihrer Anwendung achten müssen.

Aktive und passive Angriffe

Angriffe lassen sich in zwei verschiedene Arten unterteilen: aktiv und passiv.

Aktive Angriffe

Bei einem aktiven Angriff versucht der Angreifer,direkt in die Anwendung einzudringen. Es gibt verschiedene Möglichkeiten, dies zu tun, z. B. die Verwendung einer falschen Identität, um auf vertrauliche Daten zuzugreifen (Maskierungsangriff), oder das Überfluten Ihres Servers mit massiven Mengen an Traffic, um Ihre Anwendung unzugänglich zu machen (DoS-Angriff).

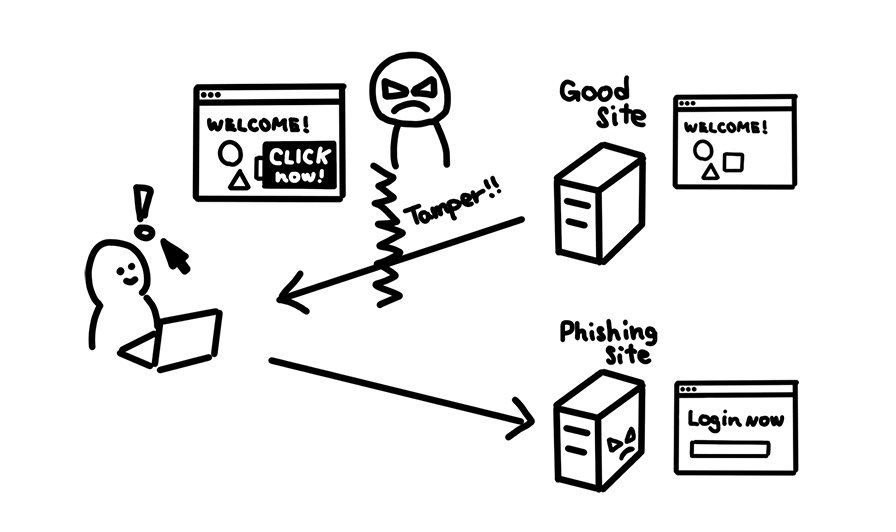

Aktive Angriffe können auch auf Daten während der Übertragung erfolgen. Ein Angreifer könnte Ihre Anwendungsdaten ändern, bevor sie den Browser eines Nutzers erreichen, und so geänderte Informationen auf der Website anzeigen oder den Nutzer auf eine unerwünschte Zielseite weiterleiten. Dies wird manchmal als Änderung von Nachrichten bezeichnet.

Passiv-Angriff

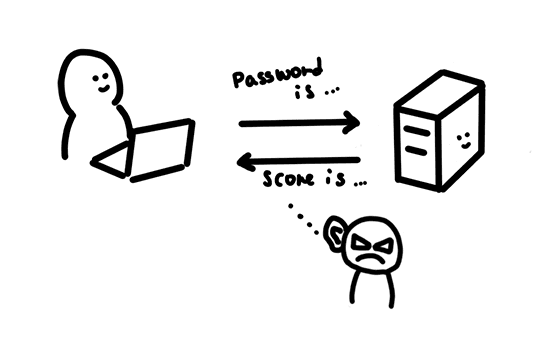

Bei einem passiven Angriff versucht der Angreifer, Informationen aus der Anwendung zu erfassen oder zu erfahren, ohne die Anwendung selbst zu beeinflussen.

Stellen Sie sich vor, jemand hört Ihre Unterhaltungen mit Freunden und Familie ab und erhebt Informationen über Ihr Privatleben, wer Ihre Freunde sind und wo Sie sich aufhalten. Dasselbe gilt für Ihren Webtraffic. Ein Angreifer könnte Daten zwischen dem Browser und dem Server abfangen und so Nutzernamen und Passwörter, den Browserverlauf der Nutzer und ausgetauschte Daten erfassen.

Schutz vor Angriffen

Angreifer können Ihre Anwendung direkt schädigen oder schädliche Aktionen auf Ihrer Website ausführen, ohne dass Sie oder Ihre Nutzer es bemerken. Sie benötigen Mechanismen, um Angriffe zu erkennen und sich davor zu schützen.

Leider gibt es keine einzige Lösung, mit der Sie Ihre Anwendung zu 100% schützen können. In der Praxis werden viele Sicherheitsfunktionen und ‑techniken in Schichten verwendet, um den Angriff zu verhindern oder zu verzögern. Dies wird als Gestaffelte Sicherheitsebenen bezeichnet. Wenn Ihre Anwendung ein Formular enthält, können Sie Eingaben im Browser, dann auf dem Server und schließlich in der Datenbank prüfen. Außerdem sollten Sie HTTPS verwenden, um die Daten während der Übertragung zu schützen.

Zusammenfassung

Da viele Angriffe stattfinden können, ohne dass sie Ihren Server treffen, ist es manchmal schwierig zu erkennen, ob es sich um einen Angriff handelt oder nicht. Die gute Nachricht ist, dass Webbrowser bereits über leistungsstarke Sicherheitsfunktionen verfügen. Weitere Informationen finden Sie im nächsten Thema „Wie Browser Angriffe abwehren“.