Niebezpieczna aplikacja może narażać użytkowników i systemy na różnego rodzaju szkody. Gdy osoba lub grupa osób wykorzystuje luki w zabezpieczeniach lub brak funkcji bezpieczeństwa, aby wyrządzić szkody, mówimy o ataku. W tym przewodniku omówimy różne typy ataków, abyś wiedział(-a) na co zwracać uwagę podczas zabezpieczania aplikacji.

Aktywne ataki a pasywne ataki

Ataki można podzielić na 2 rodzaje: aktywne i pasywne.

Aktywne ataki

W przypadku aktywnego ataku atakujący próbuje bezpośrednio włamać się do aplikacji. Może to nastąpić na wiele sposobów, od użycia fałszywej tożsamości w celu uzyskania dostępu do danych wrażliwych (atak maskujący) po zalewanie serwera ogromną ilością ruchu, aby uniemożliwić działanie aplikacji (atak typu odmowa usługi).

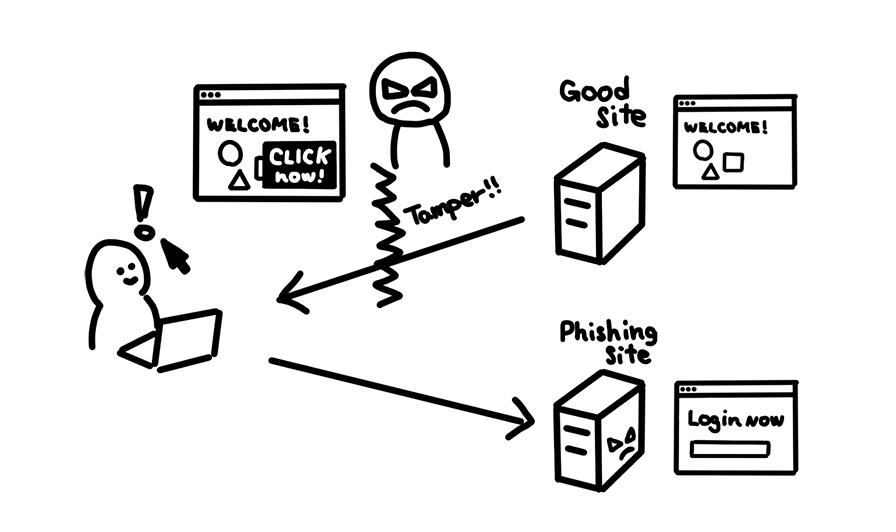

Aktywne ataki mogą też być przeprowadzane na dane w trakcie przesyłania. Atakujący może zmodyfikować dane aplikacji przed ich przesłaniem do przeglądarki użytkownika, wyświetlając zmodyfikowane informacje w witrynie lub przekierowując użytkownika do nieoczekiwanego miejsca docelowego. Czasami nazywa się to modyfikowaniem wiadomości.

Atak bierny

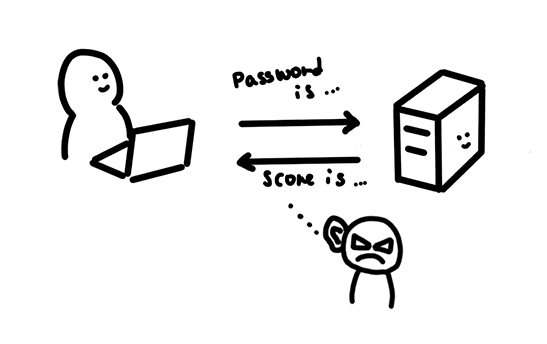

Podczas ataku pasywnego atakujący próbuje zebrać lub poznać informacje z aplikacji, ale nie wpływa na samą aplikację.

Wyobraź sobie, że ktoś podsłuchuje Twoje rozmowy ze znajomymi i rodziną, zbiera informacje o Twoim życiu prywatnym, dowiaduje się, kim są Twoi znajomi i gdzie się spotykacie. To samo można zrobić z ruchu w internecie. Atakujący może przechwycić dane przesyłane między przeglądarką a serwerem, w tym nazwy użytkowników i hasła, historię przeglądania użytkowników oraz dane wymieniane z nimi.

Ochrona przed atakami

Atakujący mogą bezpośrednio zaszkodzić Twojej aplikacji lub wykonać w Twojej witrynie złośliwą operację bez Twojej lub Twoich użytkowników. Potrzebujesz mechanizmów wykrywania ataków i ochrony przed nimi.

Niestety nie ma jednego rozwiązania, które zapewni 100% zabezpieczenia aplikacji. W praktyce wiele funkcji i technik zabezpieczeń jest stosowanych na różnych poziomach, aby zapobiec atakom lub opóźnić je (nazywamy to głębokimi zabezpieczeniami). Jeśli Twoja aplikacja zawiera formularz, możesz sprawdzić dane wejściowe w przeglądarce, a potem na serwerze i w bazie danych. Aby zapewnić bezpieczeństwo danych w ruchu, użyj protokołu HTTPS.

Podsumowanie

Wiele ataków może się odbywać bez trafienia na serwer, dlatego czasami trudno jest wykryć, czy ataki mają miejsce. Dobra wiadomość jest taka, że przeglądarki internetowe mają już wbudowane zaawansowane funkcje zabezpieczeń. Aby dowiedzieć się więcej, przejdź do następnego tematu „Jak przeglądarka chroni przed atakami”.