Obtén más información sobre cómo Yahoo! Japón creó un sistema de identidad sin contraseña.

Yahoo! JAPAN es una de las empresas de medios más grandes de Japón y brinda servicios como búsqueda, noticias, comercio electrónico y correo electrónico. Más de 50 millones de usuarios acceden a Yahoo! JAPÓN todos los meses.

Con el paso de los años, se produjeron muchos ataques a las cuentas de usuario y problemas que provocaron la pérdida del acceso a las cuentas. La mayoría de estos problemas se relacionaban con el uso de contraseñas para la autenticación.

Con los avances recientes en la tecnología de autenticación, Yahoo! JAPÓN decidió cambiar de la autenticación basada en contraseñas a la autenticación sin contraseñas.

¿Por qué usar la opción sin contraseña?

Como Yahoo! JAPÓN ofrece comercio electrónico y otros servicios relacionados con el dinero, por lo que existe el riesgo de daños significativos para los usuarios en caso de acceso no autorizado o pérdida de la cuenta.

Los ataques más comunes relacionados con contraseñas fueron los ataques con listas de contraseñas y las estafas de phishing. Uno de los motivos por los que los ataques con listas de contraseñas son comunes y eficaces es el hábito de muchas personas de usar la misma contraseña para varias aplicaciones y sitios web.

Las siguientes cifras son los resultados de una encuesta realizada por Yahoo!. JAPÓN.

50 %

Usar el mismo ID y contraseña en seis o más sitios

60 %

Usar la misma contraseña en varios sitios

70 %

usar una contraseña como la forma principal de acceder

Los usuarios suelen olvidar sus contraseñas, lo que representó la mayoría de las consultas relacionadas con contraseñas. También hubo consultas de usuarios que habían olvidado sus IDs de acceso, además de sus contraseñas. En su punto máximo, estas consultas representaron más de un tercio de todas las consultas relacionadas con la cuenta.

Al eliminar las contraseñas, Yahoo! El objetivo de JAPAN era mejorar no solo la seguridad, sino también la usabilidad, sin imponer ninguna carga adicional a los usuarios.

Desde el punto de vista de la seguridad, eliminar las contraseñas del proceso de autenticación del usuario reduce el daño causado por los ataques basados en listas. Desde el punto de vista de la usabilidad, proporcionar un método de autenticación que no dependa de recordar contraseñas evita situaciones en las que un usuario no puede acceder porque olvidó su contraseña.

Yahoo! Iniciativas sin contraseñas de Japón

Yahoo! JAPÓN está tomando varias medidas para promover la autenticación sin contraseña, que se pueden dividir en tres categorías:

- Proporcionar un medio de autenticación alternativo a las contraseñas

- Desactivación de la contraseña

- Registro de cuentas sin contraseña

Las dos primeras iniciativas están dirigidas a los usuarios existentes, mientras que el registro sin contraseña está dirigido a los usuarios nuevos.

1. Proporcionar un medio de autenticación alternativo a las contraseñas

Yahoo! JAPAN ofrece las siguientes alternativas a las contraseñas.

Además, también ofrecemos métodos de autenticación, como la autenticación por correo electrónico, la contraseña combinada con la OTP por SMS (contraseña de un solo uso) y la contraseña combinada con la OTP por correo electrónico.

Autenticación por SMS

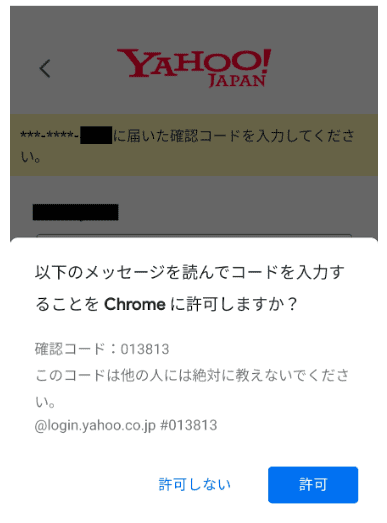

La autenticación por SMS es un sistema que permite que un usuario registrado reciba un código de autenticación de seis dígitos por SMS. Una vez que el usuario recibe el SMS, puede ingresar el código de autenticación en la app o el sitio web.

Apple siempre permitió que iOS leyera mensajes SMS y sugiriera códigos de autenticación del cuerpo del texto. Recientemente, se hizo posible usar sugerencias especificando "one-time-code" en el atributo autocomplete del elemento de entrada. Chrome en Android, Windows y Mac puede proporcionar la misma experiencia con la API de WebOTP.

Por ejemplo:

<form>

<input type="text" id="code" autocomplete="one-time-code"/>

<button type="submit">sign in</button>

</form>

if ('OTPCredential' in window) {

const input = document.getElementById('code');

if (!input) return;

const ac = new AbortController();

const form = input.closest('form');

if (form) {

form.addEventListener('submit', e => {

ac.abort();

});

}

navigator.credentials.get({

otp: { transport:['sms'] },

signal: ac.signal

}).then(otp => {

input.value = otp.code;

}).catch(err => {

console.log(err);

});

}

Ambos enfoques están diseñados para evitar el phishing, ya que incluyen el dominio en el cuerpo del SMS y proporcionan sugerencias solo para el dominio especificado.

Para obtener más información sobre la API de WebOTP y autocomplete="one-time-code", consulta las prácticas recomendadas para formularios de OTP por SMS.

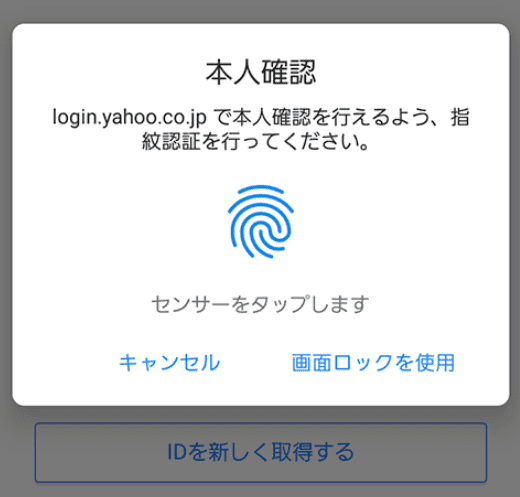

FIDO con WebAuthn

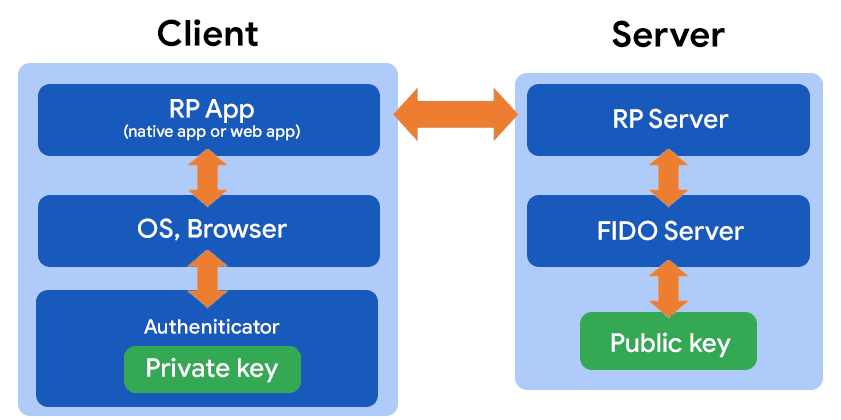

FIDO con WebAuthn usa un autenticador de hardware para generar un par de claves públicas cifradas y demostrar la posesión. Cuando se usa un smartphone como autenticador, se puede combinar con la autenticación biométrica (como sensores de huellas dactilares o reconocimiento facial) para realizar la autenticación de dos factores en un solo paso. En este caso, solo se envían al servidor la firma y la indicación de éxito de la autenticación biométrica, por lo que no hay riesgo de robo de datos biométricos.

En el siguiente diagrama, se muestra la configuración cliente-servidor para FIDO. El autenticador del cliente autentica al usuario con datos biométricos y firma el resultado con criptografía de clave pública. La clave privada que se usa para crear la firma se almacena de forma segura en un TEE (entorno de ejecución confiable) o en una ubicación similar. Un proveedor de servicios que usa FIDO se denomina RP (parte dependiente).

Una vez que el usuario realiza la autenticación (generalmente con un análisis biométrico o un PIN), el autenticador usa una clave privada para enviar un indicador de verificación firmado al navegador. Luego, el navegador comparte ese indicador con el sitio web del RP.

Luego, el sitio web del RP envía el indicador de verificación firmado al servidor del RP, que verifica la firma con la clave pública para completar la autenticación.

Para obtener más información, consulta las pautas de autenticación de FIDO Alliance.

Yahoo! JAPÓN admite FIDO en Android (app para dispositivos móviles y la Web), iOS (app para dispositivos móviles y la Web), Windows (Edge, Chrome, Firefox) y macOS (Safari, Chrome). Como servicio para el consumidor, FIDO se puede usar en casi cualquier dispositivo, lo que lo convierte en una buena opción para promover la autenticación sin contraseñas.

Yahoo! JAPAN recomienda que los usuarios se registren en FIDO con WebAuthn si aún no se autenticaron por otros medios. Cuando un usuario necesita acceder con el mismo dispositivo, puede autenticarse rápidamente con un sensor biométrico.

Los usuarios deben configurar la autenticación FIDO con todos los dispositivos que usen para acceder a Yahoo!. JAPÓN.

Para promover la autenticación sin contraseñas y tener en cuenta a los usuarios que están dejando de usar contraseñas, proporcionamos varios medios de autenticación. Esto significa que los diferentes usuarios pueden tener diferentes parámetros de configuración del método de autenticación, y los métodos de autenticación que pueden usar pueden diferir de un navegador a otro. Creemos que es una mejor experiencia si los usuarios acceden con el mismo método de autenticación cada vez.

Para cumplir con estos requisitos, es necesario hacer un seguimiento de los métodos de autenticación anteriores y vincular esta información al cliente almacenándola en forma de cookies, etc. Luego, podemos analizar cómo se usan los diferentes navegadores y aplicaciones para la autenticación. Se le pide al usuario que proporcione la autenticación adecuada según su configuración, los métodos de autenticación anteriores que usó y el nivel mínimo de autenticación requerido.

2. Desactivación de la contraseña

Yahoo! JAPÓN les pide a los usuarios que configuren un método de autenticación alternativo y, luego, inhabiliten su contraseña para que no se pueda usar. Además de configurar la autenticación alternativa, inhabilitar la autenticación con contraseña (lo que imposibilita acceder solo con una contraseña) ayuda a proteger a los usuarios de los ataques basados en listas.

Tomamos las siguientes medidas para alentar a los usuarios a inhabilitar sus contraseñas.

- Promocionamos métodos de autenticación alternativos cuando los usuarios restablecen sus contraseñas.

- Alentar a los usuarios a configurar métodos de autenticación fáciles de usar (como FIDO) y a inhabilitar las contraseñas para situaciones que requieren autenticación frecuente

- Instamos a los usuarios a inhabilitar sus contraseñas antes de usar servicios de alto riesgo, como los pagos de comercio electrónico.

Si un usuario olvida su contraseña, puede ejecutar una recuperación de la cuenta. Anteriormente, esto implicaba restablecer la contraseña. Ahora, los usuarios pueden elegir configurar un método de autenticación diferente, y los alentamos a hacerlo.

3. Registro de cuentas sin contraseña

Los usuarios nuevos pueden crear cuentas de Yahoo! sin contraseña Cuentas de Japón. Primero, los usuarios deben registrarse con una autenticación por SMS. Una vez que el usuario accede, le recomendamos que configure la autenticación FIDO.

Dado que FIDO es un parámetro de configuración por dispositivo, puede ser difícil recuperar una cuenta si el dispositivo deja de funcionar. Por lo tanto, les solicitamos a los usuarios que mantengan registrado su número de teléfono, incluso después de configurar la autenticación adicional.

Desafíos clave de la autenticación sin contraseña

Las contraseñas dependen de la memoria humana y son independientes del dispositivo. Por otro lado, los métodos de autenticación que se presentaron hasta el momento en nuestra iniciativa sin contraseñas dependen del dispositivo. Esto plantea varios desafíos.

Cuando se usan varios dispositivos, se producen algunos problemas relacionados con la usabilidad:

- Cuando se usa la autenticación por SMS para acceder desde una PC, los usuarios deben revisar su teléfono celular para ver si reciben mensajes SMS. Esto puede ser inconveniente, ya que requiere que el teléfono del usuario esté disponible y sea de fácil acceso en cualquier momento.

- Con FIDO, en especial con los autenticadores de plataforma, un usuario con varios dispositivos no podrá autenticarse en los dispositivos no registrados. El registro debe completarse para cada dispositivo que pretenda usar.

La autenticación con FIDO está vinculada a dispositivos específicos, por lo que estos deben permanecer en posesión del usuario y activos.

- Si se cancela el contrato de servicio, ya no se podrán enviar mensajes SMS al número de teléfono registrado.

- FIDO almacena claves privadas en un dispositivo específico. Si se pierde el dispositivo, esas claves no se pueden usar.

Yahoo! JAPÓN está tomando varias medidas para abordar estos problemas.

La solución más importante es alentar a los usuarios a configurar varios métodos de autenticación. Esto proporciona acceso alternativo a la cuenta cuando se pierden los dispositivos. Dado que las llaves FIDO dependen del dispositivo, también es una buena práctica registrar las llaves privadas FIDO en varios dispositivos.

Como alternativa, los usuarios pueden usar la API de WebOTP para pasar códigos de verificación por SMS de un teléfono Android a Chrome en una PC.

Creemos que abordar estos problemas será aún más importante a medida que se extienda la autenticación sin contraseña.

Promoción de la autenticación sin contraseña

Yahoo! JAPÓN ha estado trabajando en estas iniciativas sin contraseña desde 2015. Esto comenzó con la adquisición de la certificación del servidor FIDO en mayo de 2015, seguida de la introducción de la autenticación por SMS, una función de desactivación de contraseñas y la compatibilidad con FIDO para cada dispositivo.

Actualmente, más de 30 millones de usuarios activos por mes ya inhabilitaron sus contraseñas y usan métodos de autenticación sin contraseña. Yahoo! La compatibilidad de Japón con FIDO comenzó con Chrome en Android, y ahora más de 10 millones de usuarios configuraron la autenticación FIDO.

Como resultado de la migración de Yahoo! JAPÓN, el porcentaje de consultas relacionadas con IDs de acceso o contraseñas olvidados disminuyó en un 25% en comparación con el período en el que la cantidad de consultas de este tipo fue más alta. También pudimos confirmar que el acceso no autorizado disminuyó como resultado del aumento en la cantidad de cuentas sin contraseñas.

Dado que FIDO es muy fácil de configurar, tiene un porcentaje de conversiones particularmente alto. De hecho, Yahoo! JAPÓN descubrió que FIDO tiene un CVR más alto que la autenticación por SMS.

25 %

Disminución de las solicitudes de credenciales olvidadas

74 %

Los usuarios logran autenticarse con FIDO

65 %

Cómo completar la verificación por SMS

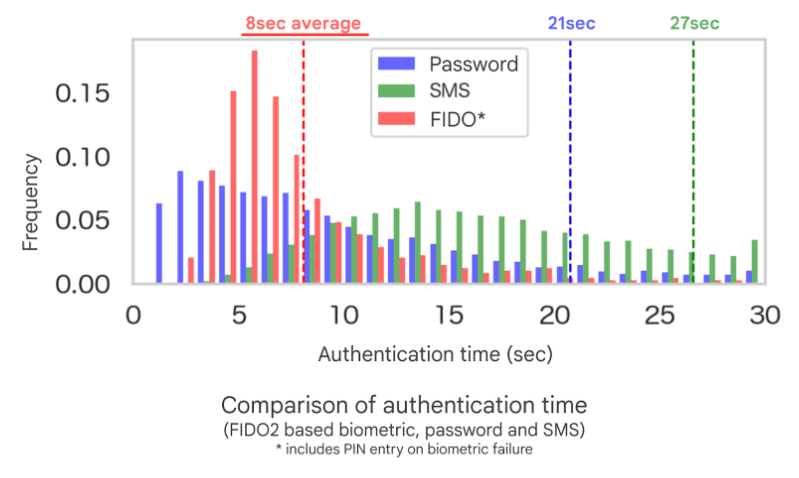

FIDO tiene una tasa de éxito más alta que la autenticación por SMS y tiempos de autenticación promedio y medianos más rápidos. En cuanto a las contraseñas, algunos grupos tienen tiempos de autenticación cortos, y sospechamos que esto se debe al autocomplete="current-password" del navegador.

La mayor dificultad para ofrecer cuentas sin contraseñas no es la incorporación de métodos de autenticación, sino popularizar el uso de autenticadores. Si la experiencia de usar un servicio sin contraseña no es fácil de usar, la transición no será sencilla.

Creemos que, para mejorar la seguridad, primero debemos mejorar la usabilidad, lo que requerirá innovaciones únicas para cada servicio.

Conclusión

La autenticación con contraseña es riesgosa en términos de seguridad y también plantea desafíos en términos de usabilidad. Ahora que las tecnologías que admiten la autenticación sin contraseñas, como la API de WebOTP y FIDO, están más disponibles, es hora de comenzar a trabajar en la autenticación sin contraseñas.

En Yahoo! En JAPÓN, adoptar este enfoque tuvo un efecto definitivo en la usabilidad y la seguridad. Sin embargo, muchos usuarios aún usan contraseñas, por lo que seguiremos alentando a más usuarios a cambiar a métodos de autenticación sin contraseñas. También seguiremos mejorando nuestros productos para optimizar la experiencia del usuario con los métodos de autenticación sin contraseñas.

Foto de olieman.eth en Unsplash