Panduan ini dibuat khusus untuk jenis peretasan yang menambahkan halaman berisi kata-kata tidak bermakna yang sarat kata kunci ke situs Anda, yang kami sebut sebagai peretasan kata kunci dan link terselubung. Panduan ini ditulis terutama untuk pengguna Sistem Pengelolaan Konten (CMS) populer. Namun, jika tidak menggunakan CMS, Anda mungkin masih dapat menggunakan panduan ini.

Mengidentifikasi hack

Peretasan penyelubungan kata kunci dan link secara otomatis membuat banyak halaman dengan teks, link, dan gambar yang tidak masuk akal. Halaman ini terkadang berisi elemen template dasar dari situs asli, sehingga sekilas tidak terlihat adanya kejanggalan halaman sebelum Anda membaca kontennya.

Halaman yang diretas dibuat untuk memanipulasi faktor peringkat Google. Peretas sering kali mencoba memonetisasi hal ini dengan menjual link di halaman yang diretas kepada pihak ketiga yang berbeda. Sering kali halaman yang diretas juga mengalihkan pengunjung ke halaman yang tidak terkait tempat peretas dapat memperoleh uang.

Mulailah dengan memeriksa alat

Masalah Keamanan

di Search Console untuk melihat apakah Google telah menemukan halaman yang diretas

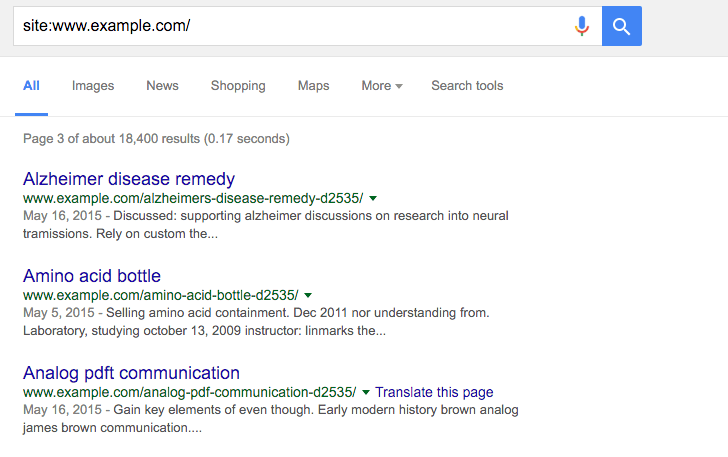

di situs Anda. Terkadang, Anda juga dapat menemukan halaman tersebut dengan membuka Google

Penelusuran dan mengetik site:_your site url_, dengan URL tingkat root

situs Anda. Hasil penelusuran ini menampilkan halaman yang telah diindeks Google untuk situs Anda, termasuk halaman yang diretas. Lihat beberapa halaman hasil penelusuran untuk melihat apakah Anda menemukan URL yang tidak biasa.

Jika Anda tidak melihat konten yang diretas di Google Penelusuran, gunakan istilah penelusuran yang sama dengan mesin telusur lain. Berikut adalah contoh tampilannya:

Biasanya, saat mengklik link ke halaman yang diretas, Anda akan diarahkan ke situs lain atau melihat halaman yang penuh dengan konten tidak jelas. Namun, Anda mungkin juga melihat pesan yang menyatakan bahwa halaman tidak ada (misalnya, error 404). Jangan tertipu! Peretas mencoba menipu Anda agar berpikir bahwa halaman telah dihapus atau diperbaiki padahal masih diretas. Mereka melakukannya dengan menyembunyikan konten.

Periksa penyembunyian dengan memasukkan URL situs Anda di Alat Inspeksi URL. Alat Fetch as Google memungkinkan Anda melihat konten tersembunyi yang mendasarinya.

Memperbaiki hack

Sebelum memulai, cadangkan seluruh situs Anda secara offline. Tindakan ini memastikan Anda dapat memulihkan file nanti, jika perlu. Simpan semua file yang ada di server Anda ke lokasi di luar server.

Jika menggunakan sistem pengelolaan konten (CMS), seperti WordPress atau Drupal, Anda mungkin dapat menggunakan plugin pencadangan untuk menyimpan situs. Jangan lupa untuk mencadangkan database Anda juga. Periksa dokumentasi CMS Anda untuk mempelajari caranya.

Memeriksa file .htaccess (3 langkah)

Peretasan penyelubungan kata kunci dan link menggunakan file .htaccess Anda untuk secara otomatis

membuat halaman terselubung di situs Anda. Mempelajari

dasar-dasar .htaccess

di situs resmi Apache dapat membantu Anda lebih memahami pengaruh

serangan terhadap situs Anda, tetapi hal ini tidak wajib.

Langkah 1

Temukan file .htaccess di situs Anda. Jika Anda tidak yakin di mana menemukannya

dan menggunakan CMS seperti WordPress, Joomla, atau Drupal, telusuri

"lokasi file .htaccess" di mesin telusur bersama dengan nama CMS Anda.

Bergantung pada situs Anda, Anda mungkin melihat beberapa file .htaccess.

Buat daftar semua lokasi file .htaccess.

Langkah 2

Buka file .htaccess untuk melihat konten dalam file. Cari baris kode yang terlihat seperti berikut:

RewriteRule (.*cj2fa.*|^tobeornottobe$) /injected_file.php?q=$1 [L]

Variabel pada baris ini dapat berubah. cj2fa dan tobeornottobe dapat

berupa kombinasi huruf atau kata. Yang penting adalah mengidentifikasi .php

yang dirujuk dalam baris ini.

Tuliskan file .php yang disebutkan dalam file .htaccess. Dalam contoh,

file .php diberi nama injected_file.php, tetapi pada kenyataannya nama file tidak akan

sejelas itu. Biasanya berupa kumpulan kata acak yang tidak berbahaya seperti

horsekeys.php atau potatolake.php. File ini kemungkinan adalah file .php

berbahaya yang perlu kita lacak dan hapus nanti.

Langkah 3

Ganti semua file .htaccess dengan file .htaccess

versi bersih atau default. Anda biasanya dapat menemukan versi default file .htaccess dengan menelusuri "file .htaccess default" dan nama CMS Anda. Untuk situs dengan beberapa file .htaccess, temukan versi bersih dari setiap file dan lakukan penggantian.

Jika tidak ada .htaccess default dan Anda belum pernah mengonfigurasi file .htaccess di situs, file .htaccess yang Anda temukan di situs mungkin berbahaya.

Simpan salinan file .htaccess secara offline untuk berjaga-jaga dan

dari situs Anda.

Menemukan dan menghapus file berbahaya lainnya (5 langkah)

Mengidentifikasi file berbahaya bisa jadi rumit dan memakan waktu. Luangkan waktu Anda saat memeriksa file. Jika belum melakukannya, sekarang adalah waktu yang tepat untuk mencadangkan file di situs Anda. Cari dokumentasi dari CMS tertentu untuk mempelajari cara mencadangkan situs Anda.

Langkah 1

Jika Anda menggunakan CMS, instal ulang semua file inti (default) yang disertakan dalam distribusi default CMS, serta apa pun yang mungkin telah Anda tambahkan (seperti tema, modul, plugin). Tindakan ini membantu memastikan bahwa file tersebut bebas dari konten yang diretas. Anda dapat menelusuri "instal ulang" dan nama CMS untuk menemukan petunjuk penginstalan ulang. Jika Anda memiliki plugin, modul, ekstensi, atau tema, pastikan untuk menginstal ulang plugin, modul, ekstensi, atau tema tersebut juga.

Langkah 2

Mulai dengan mencari file .php yang Anda identifikasi dalam file

.htaccess sebelumnya. Bergantung pada cara Anda mengakses file di server, Anda

harus memiliki beberapa jenis fungsi penelusuran. Telusuri nama file

yang berbahaya. Jika Anda menemukannya, buat salinan cadangan terlebih dahulu dan simpan di lokasi lain

untuk berjaga-jaga jika Anda perlu memulihkannya, lalu hapus dari situs Anda.

Langkah 3

Cari file berbahaya atau yang disusupi yang tersisa. Anda mungkin telah menghapus semua file berbahaya dalam dua langkah sebelumnya, tetapi penting untuk mengonfirmasi untuk memastikan tidak ada file tambahan yang disusupi di situs Anda.

Anda mungkin merasa kewalahan jika merasa harus membuka dan melihat setiap file PHP. Sebagai gantinya, buat daftar file PHP yang mencurigakan yang ingin Anda selidiki. Berikut beberapa cara untuk menentukan file PHP yang mencurigakan:

- Jika Anda telah memuat ulang file CMS, hanya lihat file yang bukan bagian dari file atau folder CMS default Anda. Tindakan ini akan mengecualikan banyak file PHP dan menyisakan beberapa file untuk Anda lihat.

- Urutkan file di situs Anda berdasarkan tanggal perubahan terakhir. Cari file yang diubah dalam beberapa bulan sejak Anda pertama kali menemukan bahwa situs Anda diretas.

- Urutkan file di situs Anda berdasarkan ukurannya. Cari file yang terlampau besar.

Langkah 4

Setelah memiliki daftar file PHP yang mencurigakan, periksa apakah file tersebut berbahaya. Jika Anda tidak terbiasa dengan PHP, proses ini mungkin akan lebih memakan waktu, jadi pertimbangkan untuk mempelajari beberapa dokumentasi PHP. Jika Anda benar-benar baru mengenal coding, sebaiknya dapatkan bantuan. Sementara itu, ada beberapa pola dasar yang dapat Anda cari untuk mengidentifikasi file berbahaya.

Jika Anda menggunakan CMS, dan tidak terbiasa mengedit file tersebut secara langsung, bandingkan file di server Anda dengan daftar file default yang dipaketkan dengan CMS serta plugin dan tema apa pun. Cari file yang tidak seharusnya ada, serta file yang lebih besar dari versi defaultnya.

Pertama, pindai file mencurigakan yang telah Anda identifikasi untuk mencari

blok teks besar dengan kombinasi huruf dan

angka yang tampak acak. Blok teks besar biasanya didahului oleh kombinasi fungsi PHP

seperti base64_decode, rot13, eval, strrev, atau gzinflate.

Berikut adalah contoh tampilan blok kode tersebut. Terkadang semua kode ini dimasukkan ke dalam satu baris teks yang panjang, sehingga terlihat lebih kecil daripada yang sebenarnya.

// Hackers try to confuse webmasters by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

Terkadang kode tidak acak dan hanya terlihat seperti skrip normal. Jika Anda tidak yakin apakah kodenya buruk, kunjungi Komunitas Bantuan Pusat Google Penelusuran kami tempat sekelompok webmaster berpengalaman dapat membantu Anda memeriksa file.

Langkah 5

Setelah mengetahui file mana yang mencurigakan, buat cadangan atau salinan lokal dengan menyimpan file tersebut di komputer, untuk berjaga-jaga jika ada file yang tidak berbahaya, dan hapus file yang mencurigakan dari situs Anda.

Memeriksa apakah situs Anda bersih

Setelah Anda selesai menghapus file yang diretas, periksa untuk melihat apakah kerja keras Anda berhasil. Ingat halaman berisi kata-kata tidak jelas yang Anda identifikasi sebelumnya? Gunakan alat Ambil sebagai Google lagi untuk melihat apakah halaman tersebut masih ada. Jika responsnya "Tidak Ditemukan" di Fetch as Google, kemungkinan situs Anda cukup baik dan Anda dapat melanjutkan untuk memperbaiki kerentanan di situs Anda.

Bagaimana supaya saya tidak diretas lagi?

Langkah terakhir untuk mencegah peretasan di masa mendatang adalah memperbaiki kerentanan di situs Anda. Sebuah studi menemukan bahwa 20% situs yang diretas akan diretas lagi dalam satu hari. Mengetahui secara persis bagaimana situs Anda diretas akan sangat membantu. Baca metode yang sering dilakukan spammer untuk meretas situs untuk memulai investigasi.

Jika Anda tidak dapat mengetahui cara situs Anda diretas, ikuti checklist ini untuk mengurangi kerentanan di situs Anda:

- Pindai komputer Anda secara rutin: Gunakan pemindai virus populer untuk memeriksa adanya virus atau kerentanan.

- Mengubah sandi secara rutin: Mengubah sandi secara rutin untuk semua akun situs Anda seperti penyedia hosting, FTP, dan CMS dapat mencegah akses tidak sah ke situs Anda. Penting untuk membuat sandi yang kuat dan unik untuk setiap akun.

- Gunakan Autentikasi 2 Langkah (2FA) atau siapkan Kunci Sandi: 2FA dan kunci sandi mempersulit peretas untuk login, meskipun mereka berhasil mencuri sandi Anda.

- Update CMS, plugin, ekstensi, dan modul Anda secara rutin: Banyak situs yang diretas karena menjalankan software yang sudah tidak berlaku. Beberapa CMS mendukung update otomatis.

- Pertimbangkan untuk berlangganan layanan keamanan guna memantau situs Anda: Ada banyak layanan bagus yang dapat membantu Anda memantau situs dengan biaya yang kecil. Pertimbangkan untuk mendaftar agar situs Anda tetap aman.

Referensi lainnya

Jika Anda masih mengalami masalah saat memperbaiki situs, kami memiliki beberapa referensi lain yang mungkin dapat membantu Anda.

Program berikut ini memindai situs Anda dan mungkin dapat menemukan konten yang bermasalah. Selain VirusTotal, Google tidak menjalankan atau mendukung program lainnya.

Pemindai ini tidak dapat menjamin bahwa mereka dapat mengidentifikasi setiap jenis konten yang bermasalah. Terus periksa keamanan situs Anda secara rutin.

Berikut referensi tambahan yang dapat membantu Anda: