パスキーは特定のウェブサイトに関連付けられており、作成されたウェブサイトでのログインにのみ使用できます。

これはリライング パーティ ID(RP ID)で指定されます。example.com ドメイン用に作成されたパスキーの場合、www.example.com または example.com になります。

RP ID は、パスキーがどこでも認証に使用される単一の認証情報として使用されるのを防ぎますが、次のような問題が発生します。

- 複数のドメインを持つサイト: ユーザーは、同じ会社が管理する国固有の異なるドメイン(

example.comやexample.co.ukなど)で同じパスキーを使用してログインすることはできません。 - ブランド ドメイン: ユーザーは、単一のブランドで使用される異なるドメイン(

acme.comやacmerewards.comなど)で同じ認証情報を使用できません。 - モバイルアプリ: モバイルアプリには独自のドメインがないことが多く、認証情報の管理が困難です。

ID 連携に基づく回避策や、iframe に基づく回避策がありますが、場合によっては不便です。関連するオリジン リクエストで解決できます。

解決策

関連オリジン リクエストを使用すると、ウェブサイトは RP ID の使用を許可するオリジンを指定できます。

これにより、ユーザーは運営する複数のサイトで同じパスキーを再利用できます。

関連オリジン リクエストを使用するには、特定の URL https://{RP ID}/.well-known/webauthn で特別な JSON ファイルを提供する必要があります。example.com が追加のオリジンを RP ID として使用することを許可する場合は、https://example.com/.well-known/webauthn: で次のファイルを配信する必要があります。

{

"origins": [

"https://example.co.uk",

"https://example.de",

"https://example-rewards.com"

]

}

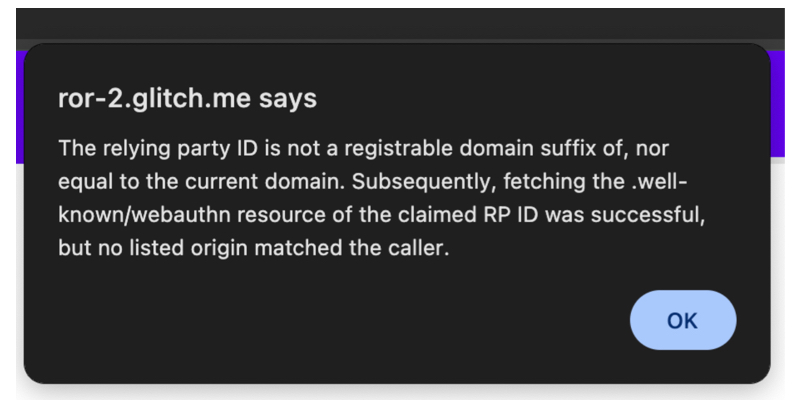

次回、これらのサイトのいずれかが RP ID として example.com を使用してパスキーの作成(navigator.credentials.create)または認証(navigator.credentials.get)を呼び出すと、ブラウザはリクエスト元のオリジンと一致しない RP ID を認識します。ブラウザが関連オリジン リクエストをサポートしている場合、まず https://{RP ID}/.well-known/webauthn で webauthn ファイルを探します。ファイルが存在する場合、ブラウザはリクエストを行うオリジンが allowlist にあるかどうかを確認します。[はい] の場合、パスキーの作成または認証の手順に進みます。

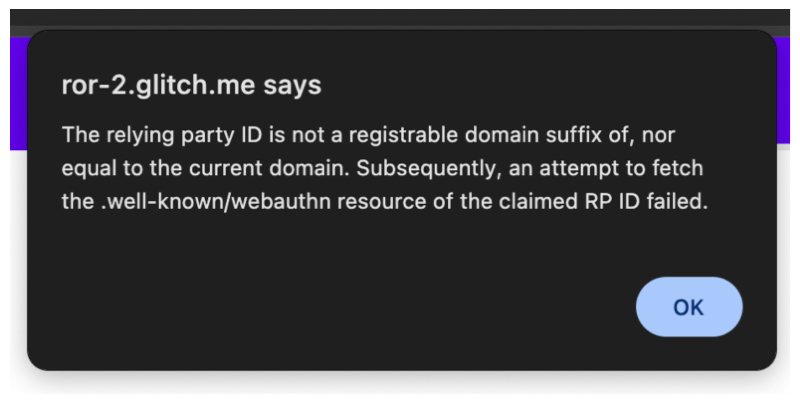

ブラウザが関連オリジン リクエストをサポートしていない場合は、SecurityError がスローされます。

ブラウザ サポート

関連するオリジン リクエストは、Chrome と Safari でサポートされています。2026 年 1 月の時点で、Firefox はまだこの機能を検討しています。ステータスは Mozilla 標準ポジションの問題で確認できます。

関連するオリジン リクエストを設定する

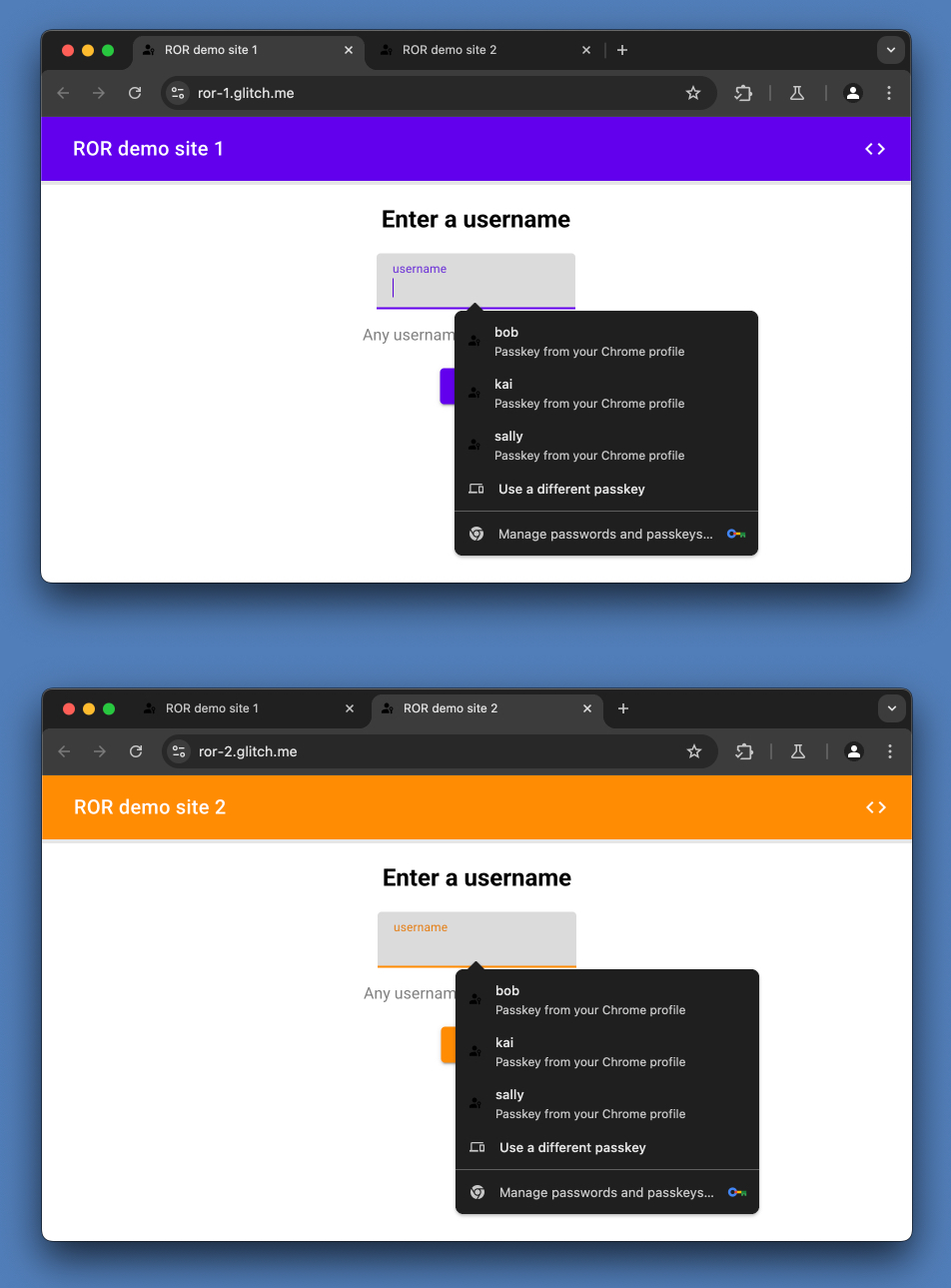

次のデモでは、https://ror-1.glitch.me と https://ror-2.glitch.me の 2 つのサイトを使用します。ユーザーが両方のサイトで同じパスキーを使用してログインできるように、関連オリジン リクエストを使用して ror-2.glitch.me が ror-1.glitch.me を RP ID として使用できるようにします。

デモ

https://ror-2.glitch.me は、ror-1.glitch.me を RP ID として使用する関連オリジン リクエストを実装しています。そのため、ror-1 と ror-2 の両方で、パスキーの作成時またはパスキーによる認証時に ror-1.glitch.me が RP ID として使用されます。また、これらのサイト間で共有されるパスキー データベースも実装しました。

次のユーザー エクスペリエンスを確認します。

ror-2の RP ID がror-1(ror-2ではない)であっても、ror-2でパスキーを作成して認証できます。ror-1またはror-2のいずれかでパスキーを作成すると、ror-1とror-2の両方でパスキーを使用して認証できます。ror-2で RP ID としてror-1が指定されているため、これらのサイトのいずれかからパスキーの作成または認証リクエストを行うことは、ror-1 でリクエストを行うことと同じです。RP ID は、リクエストをオリジンに関連付ける唯一のものです。ror-1またはror-2でパスキーを作成すると、ror-1とror-2の両方で Chrome によって自動入力できます。- これらのサイトで作成された認証情報には、RP ID

ror-1が設定されます。

コードを参照してください。

- ror-1 コードベースで設定された

/.well-known/webauthnファイルをご覧ください。 - ror-2 コードベースでの

RP_ID_RORの出現箇所をご覧ください。

ステップ 1: 共有アカウント データベースを実装する

ユーザーが site-1 と site-2 で同じパスキーを使用してログインできるようにするには、これらの 2 つのサイトで共有されるアカウント データベースを実装します。

ステップ 2: サイト 1 で .well-known/webauthn JSON ファイルを設定する

まず、site-2.com が RP ID として使用できるように site-1.com を構成します。これを行うには、webauthn JSON ファイルを作成します。

{

"origins": [

"https://site-2.com"

]

}

JSON オブジェクトには、値がウェブ オリジンを含む 1 つ以上の文字列の配列である origins という名前のキーが含まれている必要があります。

重要な制限事項: 最大 5 個のラベル

このリストの各要素は、eTLD + 1 のラベルを抽出するために処理されます。たとえば、example.co.uk と example.de の eTLD + 1 ラベルはどちらも example です。ただし、example-rewards.com の eTLD + 1 ラベルは example-rewards です。Chrome では、ラベルの最大数は 5 つです。

ステップ 3: サイト 1 で .well-known/webauthn JSON を提供する

次に、site-1.com/.well-known/webauthn で JSON ファイルを提供します。

たとえば、express では次のようになります。

app.get("/.well-known/webauthn", (req, res) => {

const origins = {

origins: ["https://site-2.com"],

};

return res.json(origins);

});

ここでは、正しい content-type('application/json')がすでに設定されている express res.json を使用しています。

ステップ 4: site-2 で RP ID を指定する

site-2 コードベースで、必要なすべての場所で RP ID として site-1.com を設定します。

- 認証情報の作成時:

navigator.credentials.createフロントエンド呼び出しに渡され、通常はサーバーサイドで生成される認証情報作成optionsの RP ID としてsite-1.comを設定します。- 認証情報をデータベースに保存する前に検証を実行するため、

site-1.comを想定される RP ID として設定します。

- 認証後:

site-1.comを、navigator.credentials.getフロントエンド呼び出しに渡され、通常はサーバーサイドで生成される認証optionsの RP ID として設定します。- ユーザーを認証する前に認証情報の検証を実行するため、サーバーで検証される RP ID として

site-1.comを設定します。

トラブルシューティング

その他の考慮事項

サイトやモバイルアプリ間でパスキーを共有する

関連するオリジン リクエストを使用すると、ユーザーは複数のサイトでパスキーを再利用できます。ユーザーが ウェブサイトとモバイルアプリでパスキーを再利用できるようにするには、次の手法を使用します。

- Chrome の場合: [デジタル アセット リンク]。詳しくは、デジタル アセット リンクのサポートを追加するをご覧ください。

- Safari の場合: [Associated Domains]。

サイト間でパスワードを共有する

関連オリジン リクエストを使用すると、ユーザーはサイト間でパスキーを再利用できます。サイト間でパスワードを共有するためのソリューションは、パスワード マネージャーによって異なります。Google パスワード マネージャーの場合は、デジタル アセット リンク を使用します。Safari には別のシステムがあります。

認証情報マネージャーとユーザー エージェントの役割

これはサイト デベロッパーの範囲を超えますが、長期的には、RP ID はユーザーが使用しているユーザー エージェントや認証情報マネージャーでユーザーに表示される概念であってはなりません。代わりに、ユーザー エージェントと認証情報マネージャーは、認証情報がどこで使用されたかをユーザーに表示する必要があります。この変更の実施には時間がかかります。一時的な解決策としては、現在のウェブサイトと元の登録サイトの両方を表示することが考えられます。