本指南是专门为一类会增加大量关键字的黑客行为编制的。 与您网站的乱码网页,我们称之为“伪装真实内容的关键字”, 链接黑客行为。它专为 热门内容管理系统 (CMS)、 但即使您并未使用内容管理系统,本指南也会对您有所帮助。

我们希望确保本指南对您有所帮助。 留言反馈 帮助我们改进!

识别此类黑客行为

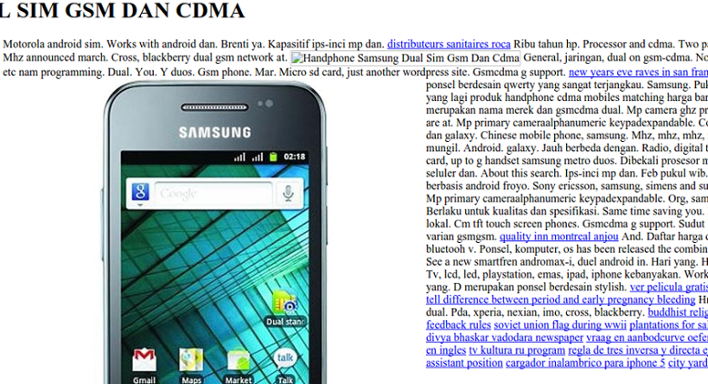

隐藏真实内容的关键字和链接黑客行为会自动创建多个具有 无意义的文字、链接和图片。这些网页有时包含基本的 模板元素,因此乍看之下,这些网页可能 在您阅读网站内容之前,网站看起来像是网站的正常部分。

创建被黑网页的目的是操纵 Google 的排名因素。黑客 经常尝试通过出售被黑网页上的链接来获利 就会出现这种问题通常,被黑网页还会将访问者重定向到 供黑客赚取收益的无关网页

首先,请查看

安全问题

工具查看 Google 是否发现了任何此类被黑网页

。有时,您也可以通过打开 Google 地图

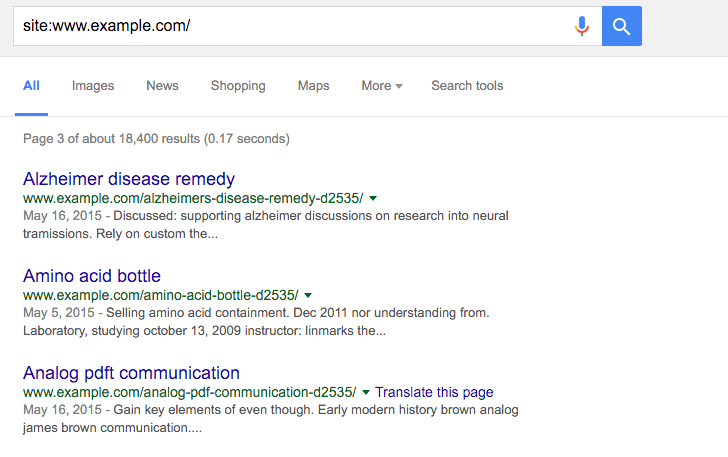

在搜索窗口中输入“site:_your site url_”,根级网址为

。系统会显示 Google 已将您的网站编入索引的网页

包括被黑网页您可以浏览几页搜索结果

看看能否发现任何异常网址。如果您在 Google 中没有看到任何被黑内容

搜索:在不同的搜索引擎上使用相同的搜索字词。这里有

其结果如下:

通常,当您点击指向被黑网页的链接时,您会导致 重定向到其他网站,或看到充满乱码内容的网页。不过, 您可能还会看到一条消息,指出网页不存在( (例如 404 错误)。别上当受骗!黑客会试图诱骗您 在网页仍被黑时认为网页已消失或修复。为此, 伪装真实内容 内容。通过在 网址检查工具。 借助“Google 抓取方式”工具,您可以查看潜在的隐藏内容。

如果您看到这些问题,说明您的网站很可能受到了此类 黑客入侵。

<ph type="x-smartling-placeholder">

解决黑客入侵问题

开始前,请先为要移除的任何文件创建离线副本,方法是: 您稍后需要恢复它们。最好在 之前备份您的整个网站 即可启动清理流程为此,您只需保存 复制到服务器之外的某个位置,或者搜索最佳备份 特定内容管理系统 (CMS) 的选项。如果您使用的是 同时备份数据库。

检查您的 .htaccess 文件(包含 3 个步骤)

隐藏真实内容的关键字和链接黑客行为使用您的 .htaccess 文件自动

在您的网站上创建隐藏真实内容的网页。熟悉

.htaccess 基础知识

可以帮助您更好地了解

,但这并非强制性要求。

第 1 步

在您的网站上找到 .htaccess 文件。如果您不确定在哪里查找

并且使用的是 WordPress、Joomla 或 Drupal 等 CMS

“.htaccess 文件位置”与您的内容管理系统的名称一起出现在搜索引擎中。

您可能会看到多个 .htaccess 文件,具体取决于您的网站。

创建一个包含所有 .htaccess 文件位置的列表。

第 2 步

打开 .htaccess 文件以查看文件中的内容。寻找一行

代码如下所示:

RewriteRule (.*cj2fa.*|^tobeornottobe$) /injected_file.php?q=$1 [L]

此行中的变量可能会变化。cj2fa 和 tobeornottobe 都可以

可以是字母或字词的任意组合。务必要识别.php

这个代码行引用的对象

记下 .htaccess 文件中提到的 .php 文件。在本示例中,

.php 文件名为 injected_file.php,但实际上,该文件名

通常是一组随机无害的字词,

horsekeys.php 或 potatolake.php。这可能是恶意.php

我们需要跟踪和移除该文件。

第 3 步

将所有 .htaccess 文件替换为 .htaccess 的干净版本或默认版本

文件。您通常可以通过搜索.htaccess

搜索“默认 .htaccess 文件”和 CMS 的名称对于具有多个

.htaccess 文件,找到每个文件的干净版本并执行替换。

如果不存在默认 .htaccess,并且您从未配置过 .htaccess 文件

则表示 .htaccess 文件可能是恶意文件。

离线保存这.htaccess个文件的副本,以防万一

。

查找并移除其他恶意文件(5 个步骤)

识别恶意文件可能会既棘手又耗时。放慢节奏 检查文件。如果您尚未备份数据, 文件。在 Google 上搜索“备份网站”和 内容管理系统,查找有关如何备份网站的说明。

第 1 步

如果您使用了 CMS,请重新安装 CMS 中附带的所有核心(默认)文件 默认分发的内容管理系统,以及您已添加的任何内容(例如 主题、模块和插件)。这有助于确保这些文件中不会出现 被黑内容您可以在 Google 上搜索“重新安装”并将您的内容管理系统名称 查找重新安装说明。如果其中包含任何插件、模块、扩展程序 或主题,请务必也重新安装这些内容。

第 2 步

首先,查找您在 .htaccess 中指定的 .php 文件

文件。根据您访问服务器上文件的方式,

应该具备某种类型的搜索功能搜索恶意文件

文件名。如果找到了,请先制作一份备份,然后存储在另一个

以防您需要恢复该文档,然后将其从您的网站中删除。

第 3 步

查找任何剩余的恶意或受损文件。您可能已经 移除了在前面两个步骤中的所有恶意文件,但是最好 以防您的计算机上存在其他遭到入侵的文件 网站。

不要因认为需要打开并浏览每一个 PHP 文件。首先,创建一个可疑的 PHP 文件列表, 调查。以下几种方法可用于确定哪些 PHP 文件可疑:

- 如果您已重新加载了 CMS 文件,则只需查看不属于该 CMS 的文件 内容管理系统文件或文件夹的“权限”部分这样应该可以排除 并留下一些文件供您参考。

- 按最后修改日期对网站上的文件进行排序。查找 在首次更新的几个月内 您发现自己的网站遭到了黑客入侵

- 按大小对网站上的文件进行排序。查找是否有任何异常大的文件。

第 4 步

创建可疑 PHP 文件列表后,请检查这些文件是否为恶意文件。 如果您不熟悉 PHP,此过程可能会更耗时, 建议您回顾一些 PHP 文档。如果 如果您是刚开始接触编码,我们建议您 获取帮助。与此同时 您可以查找这些基本模式以识别恶意文件。

如果您使用内容管理系统,并且没有直接修改这些文件的习惯, 将服务器上的文件与打包为默认文件的列表 CMS 以及所有插件和主题查找不属于的文件 大于其默认版本的文件。

首先,扫描您已经发现的可疑文件,以查找

大段文字,上面有看似混乱的字母,

数字。大段文本的前面通常是 PHP 代码组合,

函数,如 base64_decode、rot13、eval、strrev 或 gzinflate。

该代码块可能如下所示。有时,所有这些

代码将被填充到一长串文本中,使其看起来小于

// Hackers try to confuse webmasters by encoding malicious code into

// blocks of text. Be wary of unfamiliar code blocks like this.

base64_decode(strrev("hMXZpRXaslmYhJXZuxWd2BSZ0l2cgknbhByZul2czVmckRWYgknYgM3ajFGd0FGIlJXd0Vn

ZgknbhBSbvJnZgUGdpNHIyV3b5BSZyV3YlNHIvRHI0V2Zy9mZgQ3Ju9GRg4SZ0l2cgIXdvlHI4lmZg4WYjBSdvlHIsU2c

hVmcnBydvJGblBiZvBCdpJGIhBCZuFGIl1Wa0BCa0l2dgQXdCBiLkJXYoBSZiBibhNGIlR2bjBycphGdgcmbpRXYjNXdmJ2b

lRGI5xWZ0Fmb1RncvZmbVBiLn5WauVGcwFGagM3J0FGa3BCZuFGdzJXZk5Wdg8GdgU3b5BicvZGI0xWdjlmZmlGZgQXagU2ah

1GIvRHIzlGa0BSZrlGbgUGZvNGIlRWaoByb0BSZrlGbgMnclt2YhhEIuUGZvNGIlxmYhRWYlJnb1BychByZulGZhJXZ1F3ch

1GIlR2bjBCZlRXYjNXdmJ2bgMXdvl2YpxWYtBiZvBSZjVWawBSYgMXagMXaoRFIskGS"));

有时,代码并不混乱,看起来就像普通的脚本。如果您 不确定代码是否为恶意代码,请访问我们的 网站站长帮助论坛 ,其中有一群经验丰富的网站站长可以帮助您检查文件。

第 5 步

现在您已知道哪些文件可疑,可以通过以下方式创建备份或本地副本: 将文件保存到计算机上,以防其中某些文件不是恶意文件 并删除您网站上的可疑文件。

检查您的网站是否已清理干净

删除被黑文件后,请检查您的辛苦工作是否 回报。还记得您之前发现的那些乱码网页吗?使用 Fetch Google 工具,看看它们是否仍然存在。如果他们的回答为“不是” 已找到”那么您很可能现在处于良好状态 接下来介绍如何修复网站上的漏洞

如何防止再次遭到入侵?

修复网站上的漏洞是修复 网站。近期进行的一项研究发现,20% 的被黑网站在 。了解网站遭到入侵的具体方式非常有用。阅读我们的 垃圾内容发布者最常用的网站入侵方法 指南。但是,如果你无法弄清楚 您可以采取的应对措施核对清单 减少您网站上的漏洞:

- 定期扫描计算机:使用任意热门的病毒扫描程序进行检查 是否存在病毒或漏洞

- 定期更改密码:定期更改密码 所有网站账号(例如托管服务提供商、FTP 和内容管理系统)都可以 阻止他人在未经授权的情况下访问您的网站打造强有力的 每个账户都有唯一的密码。

- 使用 双重身份验证 (2FA): 不妨考虑针对任何需要您登录的服务启用 2FA。双重身份验证 让黑客更难登录,即使他们成功窃取了 密码。

- 定期更新内容管理系统、插件、扩展程序和模块: 希望您已经完成了此步骤。许多网站遭到黑客入侵 因为他们运行的是过期软件某些内容管理系统支持自动更新功能。

- 建议您订阅安全服务以监控您的网站: 有很多优秀的服务可以帮助您监控 支付少量费用。建议您注册此类应用,以确保您的网站安全无虞。

其他资源

如果您在修复网站时仍然遇到问题, 可能对您有所帮助的资源。

这些工具会扫描您的网站,并可能会找出有问题的内容。 Google 不会运行或支持除 VirusTotal 以外的其他所有工具。

这些工具或许能扫描您的网站,以查找有问题的网站 内容。请注意,这些扫描仪无法保证一定能 识别每类有问题的内容

下面是 Google 提供的可为您提供帮助的其他资源:

。