Ce guide a été créé spécifiquement pour un type de piratage qui crée généré automatiquement sur votre site. Nous l'appellerons le Piratage par mots clés japonais. Il s'adresse aux utilisateurs Systèmes de gestion de contenu (CMS) mais il vous sera utile même si vous n'utilisez pas de CMS.

Nous voulons nous assurer que ce guide vous est vraiment utile. Laisser un commentaire pour nous aider à nous améliorer.

Identifier ce type de piratage

En japonais, le piratage par mots clés consiste généralement à créer des pages

Texte en japonais sur votre site dans des noms de répertoire générés de manière aléatoire

(par exemple, http://example.com/ltjmnjp/341.html). Ces pages sont

Monétisez vos contenus à l'aide de liens d'affiliation vers des magasins vendant des produits contrefaits.

puis affichées dans la recherche Google. Voici un exemple de l'une de ces pages:

Avec ce type de piratage, le pirate informatique ajoute généralement son propre site en tant que propriété propriétaire dans la Search Console, d'augmenter vos bénéfices en manipulant les comme le ciblage géographique ou les sitemaps. Si vous avez reçu une notification indiquant qu'une personne que vous ne connaissez pas a validé votre site dans la Search Console ; il y a une forte possibilité que votre site ait été piraté.

Commencez par vérifier

Problèmes de sécurité

dans la Search Console pour voir si Google a découvert l'une de ces pages piratées

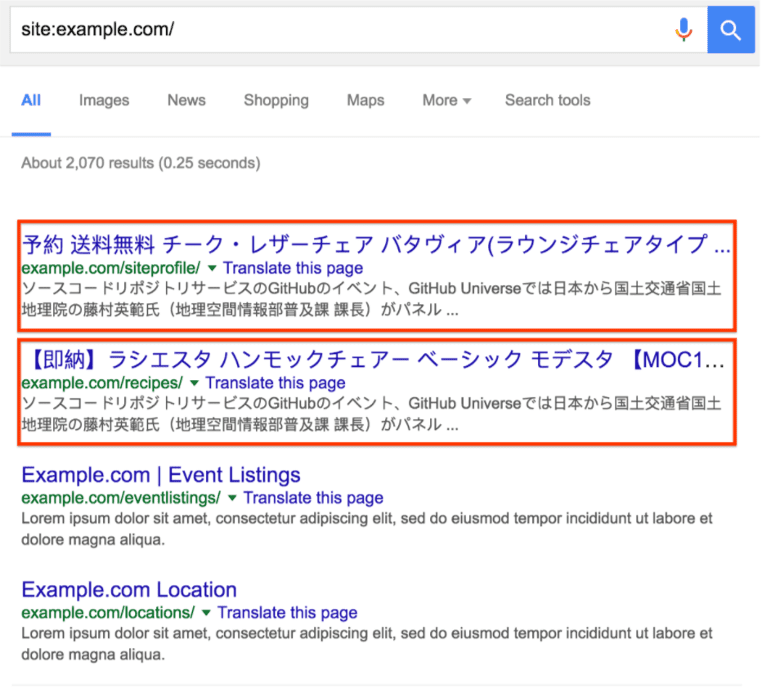

sur votre site. Vous pouvez parfois découvrir ce type de page en ouvrant un

Fenêtre de recherche, puis saisissez site:_your site url_ avec l'URL racine de

sur votre site. Les pages que Google a indexées pour votre site s'affichent.

y compris les pages piratées. Parcourez quelques pages de résultats de recherche pour

et cherchez des URL inhabituelles. Si vous ne voyez aucun contenu piraté sur Google

Effectuez une recherche : utilisez les mêmes termes de recherche dans un autre moteur de recherche. Voici un

exemple de ce à quoi

cela ressemblerait:

Généralement, lorsque vous cliquez sur un lien vers une page piratée, vous serez soit redirigé vers un autre site, ou qu’il accède à une page pleine de contenu vide de sens. Toutefois, un message peut également s'afficher pour vous indiquer que la page n'existe pas (par une erreur 404, par exemple). Ne vous trompez pas ! Les pirates tenteront de vous inciter à en pensant que la page a disparu ou qu’elle a été corrigée alors qu’elle est toujours piratée. Pour ce faire, ils doivent techniques de dissimulation (cloaking) contenus. Vérifiez si votre site est concerné par les techniques de dissimulation (cloaking) en saisissant ses URL dans outil d'inspection d'URL. L'outil Explorer comme Google vous permet de voir le contenu masqué sous-jacent.

Si vous rencontrez ces problèmes, votre site a très probablement été affecté par ce type de pirater.

Réparer le piratage

Avant de commencer, faites une copie hors connexion des fichiers avant de les supprimer, dans au cas où vous auriez besoin de les restaurer plus tard. Mieux encore, sauvegardez l'intégralité de votre site avant vous lancez le processus de nettoyage. Vous pouvez le faire en enregistrant tous les fichiers qui sont sur votre serveur vers un autre emplacement du serveur ou en recherchant la meilleure pour votre système de gestion de contenu (CMS). Si vous utilisez un le CMS, et de sauvegarder la base de données.

Supprimer les comptes nouvellement créés de la Search Console

Si un nouveau propriétaire que vous ne reconnaissez pas a été ajouté à votre Search Console son compte, révoquez son accès dès que possible. Vous pouvez vérifier quels utilisateurs sont validés pour votre site Page de validation de la Search Console Cliquez sur "Détails de la validation". pour le site afin d'afficher tous les utilisateurs vérifiés.

Pour supprimer un propriétaire de la Search Console, consultez la section

de la

Centre d'aide sur la gestion des utilisateurs, des propriétaires et des autorisations

Vous devez supprimer le jeton de validation associé,

soit un fichier HTML à la racine de votre site, soit un fichier généré dynamiquement

.htaccess imitant un fichier HTML.

Si vous ne trouvez pas de jeton de validation HTML sur votre site, vérifiez qu'il n'a pas été réécrit.

dans votre fichier .htaccess. La règle de réécriture doit ressembler à ceci:

RewriteEngine On

RewriteRule ^google(.*)\.html$ dir/file.php?google=$1 [L]

Pour supprimer le jeton de validation généré dynamiquement de votre .htaccess, procédez comme suit :

, procédez comme suit:

Vérifier votre fichier .htaccess (deux étapes)

Outre l'utilisation d'un fichier .htaccess pour créer une validation générée dynamiquement

les pirates informatiques utilisent souvent des règles .htaccess pour rediriger les utilisateurs ou créer

contenant du spam. Si vous n'avez pas de règles .htaccess personnalisées, envisagez

remplacement de votre .htaccess par une copie entièrement nouvelle.

Étape 1

Recherchez le fichier .htaccess sur votre site. Si vous ne savez pas où le trouver

et que vous utilisez un CMS comme WordPress, Joomla ou Drupal,

"Emplacement du fichier .htaccess" dans un moteur de recherche

avec le nom de votre CMS.

En fonction de votre site, vous pouvez voir plusieurs fichiers .htaccess.

Dressez la liste de tous les emplacements de fichiers .htaccess.

Étape 2

Remplacer tous les fichiers .htaccess par une version propre ou par défaut de .htaccess

. Vous pouvez généralement trouver une version par défaut d'un fichier .htaccess en effectuant une recherche

pour "fichier .htaccess par défaut" et le nom de votre CMS. Pour les sites avec plusieurs

.htaccess, trouvez une version non infectée pour chacun d'eux et remplacez-les.

Si aucun .htaccess par défaut n'existe et que vous n'avez jamais configuré de .htaccess

sur votre site, le fichier .htaccess que vous trouvez sur votre site

malveillants. Enregistrez une copie hors connexion de .htaccess fichier(s) au cas où et

supprimez le fichier .htaccess de votre site.

Supprimer tous les scripts et les fichiers malveillants (quatre étapes)

L'identification des fichiers malveillants peut être délicate et chronophage. Prenez votre lorsque vous vérifiez vos fichiers. Si vous ne l'avez pas encore fait, c'est le bon moment pour revenir les fichiers sur votre site. Effectuer une recherche Google sur "sauvegarder le site" et le nom de votre CMS pour obtenir des instructions sur la façon de sauvegarder votre site.

Étape 1

Si vous utilisez un CMS, réinstallez tous les fichiers principaux (par défaut) inclus dans le par défaut de votre CMS, ainsi que tous les éléments que vous y avez ajoutés (tels que thèmes, modules ou plug-ins). Cela permet de s'assurer que ces fichiers ne contiennent pas les contenus piratés. Vous pouvez rechercher "réinstaller" sur Google et le nom de votre CMS trouver des instructions de réinstallation. Si vous disposez de plug-ins, modules, extensions ou des thèmes, assurez-vous de les réinstaller également.

Étape 2

Les pirates modifient souvent votre plan de site ou ajoutent de nouveaux plans de site pour aider à obtenir Les URL sont indexées plus rapidement. Si vous aviez déjà un fichier sitemap, vérifiez-le pour détecter les liens suspects et les supprimer de votre sitemap. Le cas échéant, fichiers sitemap que vous ne vous souvenez pas avoir ajoutés à votre site, vérifiez-les et les supprimer s'ils ne contiennent que des URL contenant du spam.

Étape 3

Recherchez d'autres fichiers malveillants ou infectés. Vous avez peut-être déjà supprimé tous les fichiers malveillants au cours des deux étapes précédentes, mais il est préférable de les étapes suivantes au cas où votre site comporterait d'autres fichiers ont été compromises.

Ne vous laissez pas impressionner par la nécessité d'ouvrir chaque PHP. Commencez par dresser la liste des fichiers PHP suspects que vous souhaitez enquêter. Vous pouvez identifier les fichiers PHP suspects de plusieurs manières:

- Si vous avez déjà rechargé vos fichiers CMS, vérifiez uniquement les fichiers qui n'en font pas partie de vos fichiers ou dossiers CMS par défaut. Cela devrait exclure de nombreux fichiers PHP et vous laisserez quelques fichiers à examiner.

- Triez les fichiers de votre site en fonction de leur date de dernière modification. Recherchez les fichiers qui ont été modifiés quelques mois avant que vous découvert que votre site a été piraté.

- Triez les fichiers de votre site par taille. Recherchez les fichiers exceptionnellement volumineux.

Étape 4

Une fois que vous disposez de la liste des fichiers PHP suspects, vérifiez qu'ils ne contiennent pas de contenu malveillant. Si vous n'êtes pas familier avec PHP, ce processus peut prendre plus de temps, Consultez donc la documentation PHP au préalable. Si vous débutez en codage, nous vous recommandons de demander de l'aide. En attendant, il existe quelques modèles de base que vous pouvez rechercher pour identifier des fichiers malveillants.

Si vous utilisez un CMS et que vous n'avez pas l'habitude de modifier ses fichiers PHP directement, comparer les fichiers sur votre serveur à une liste des fichiers par défaut empaquetés avec le CMS, ainsi que les plug-ins et les thèmes. Recherchez les fichiers qui ne vous appartiennent pas, ainsi que plus volumineux que leur version par défaut.

Parcourez les fichiers suspects déjà identifiés pour détecter les blocages

de code obscurci. Cela pourrait ressembler

à une combinaison de

lettres et de chiffres, généralement précédés d'une combinaison de fonctions PHP telles que

base64_decode, rot13, eval, strrev ou gzinflate. Voici un exemple

à quoi pourrait

ressembler le bloc de code. Parfois, tout ce code

est bourré

en une longue ligne de texte, ce qui

facilite le contenu.

$O_O0O_O0_0=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70

%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");

$OO0_0OO0__=$O_O0O_O0_0{26}.$O_O0O_O0_0{6}.$O_O0O_O0_0{10}.$O_O0O_O0_0{30}

Vérifier si votre site est propre

Une fois que vous avez fini de vous débarrasser des fichiers piratés, vérifiez si votre travail acharné a payé. Vous vous souvenez des pages vides de sens que vous avez identifiées précédemment ? Utiliser la récupération comme outil Google sur eux pour voir s'ils existent toujours. Si la réponse est "Introuvable" dans l'outil Explorer comme Google, est en bonne forme et vous pouvez passer à la correction des vulnérabilités de votre site.

Comment ne plus être piraté ?

Corriger les failles de votre site est une dernière étape essentielle à la résolution de sur votre site. Selon une étude récente, 20% des sites piratés sont de nouveau piratés au cours des un jour. Il est très utile de savoir exactement comment votre site a été piraté. Consultez notre principales méthodes de piratage de sites Web par les spammeurs pour commencer votre investigation. Cependant, si vous ne parvenez pas à comprendre votre site a été piraté, voici une liste de mesures à prendre pour réduire les vulnérabilités sur votre site.

- Analysez régulièrement votre ordinateur:utilisez un antivirus classique pour détecter les virus ou les vulnérabilités.

- Modifiez régulièrement vos mots de passe:modifiez-les régulièrement pour tous vos comptes de site Web, comme votre fournisseur d'hébergement, FTP et CMS, empêcher tout accès non autorisé à votre site. Il est important de créer un un mot de passe unique pour chaque compte.

- Utilisation Authentification à deux facteurs (A2F): Envisagez d'activer l'authentification à deux facteurs sur tous les services qui nécessitent une connexion. A2F empêche les pirates informatiques de se connecter, même s'ils réussissent votre mot de passe.

- Mettez régulièrement à jour votre CMS, vos plug-ins, vos extensions et vos modules: Nous espérons que vous avez déjà effectué cette étape. De nombreux sites sont piratés parce que s'ils utilisent des logiciels obsolètes. Certains CMS acceptent la mise à jour automatique.

- Envisagez de vous abonner à un service de sécurité pour surveiller votre site: Il existe de nombreux services très performants qui peuvent vous aider à surveiller votre à un prix minime. Pensez à vous enregistrer auprès de ces services afin de protéger votre site.

Ressources supplémentaires

Si le problème persiste, consultez d'autres ressources ressources qui pourraient vous aider.

Ces outils analysent votre site et sont en mesure de détecter des contenus problématiques. Hormis VirusTotal, nous ne gérons aucun de ces outils et nous n'en sommes pas non plus responsables.

Ce ne sont là que quelques outils capables d'analyser votre site pour détecter les problèmes contenus. Gardez à l'esprit que ces scanners ne peuvent pas garantir qu'ils identifier tous les types de contenus problématiques.

Les ressources supplémentaires Google suivantes pourront vous aider :